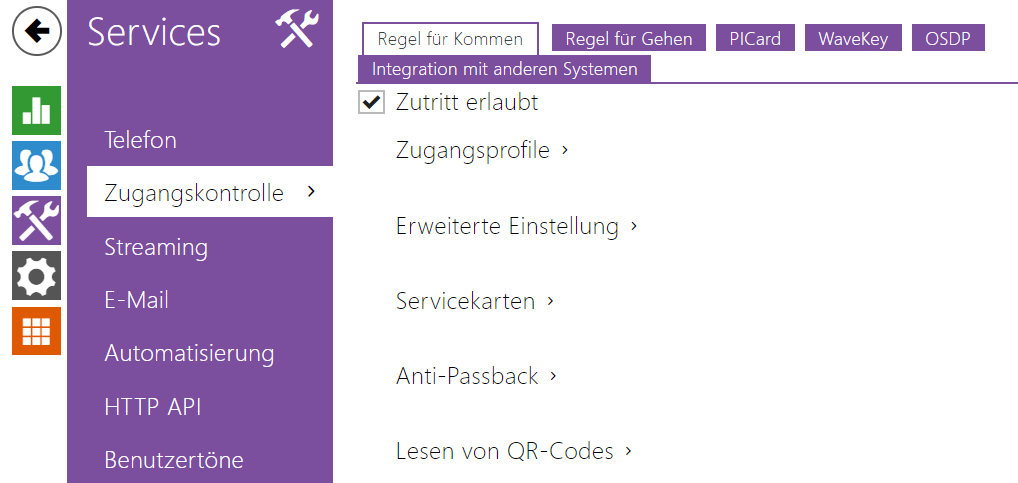

5.4.1 Zugangskontrolle

Der Zugangskontrolldienst dient der Verwaltung des Zugangs und der Überprüfung der Benutzerauthentifizierung.

Registerkarte Regeln für das Kommen

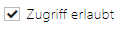

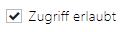

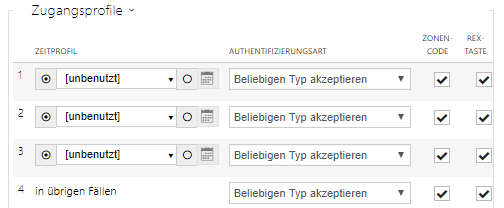

- Zugriff erlaubt – erlaubt den beliebigen Zutritt von der konkreten Türseite (Kommen, Gehen). Wenn der Zutritt nicht erlaubt ist, kann man die Tür von dieser Seite nicht öffnen.

- Zeitprofil – bietet die Auswahl eines oder mehrerer Zeitprofile gleichzeitig an, die angewendet werden. Die Einstellung der Zeitprofile selbst ist im Abschnitt Verzeichnis / Zeitprofile möglich.

- wählen Sie globale Profile aus Verzeichnis > Zeitprofile.

- profil temporel individuel pour cet élément particulier.

- Authentifizierungsart – zeigt die Authentifizierungsart (Bluetooth, Fingerabdruck, Zutrittskarte, nummerischer Code) in der Zeit der Gültigkeit des Zeitprofils in dieser Zeile einschließlich der Möglichkeit der mehrfachen Authentifizierung wegen erhöhter Sicherheit an. Mittels der Möglichkeit ´Zutritt abgelehnt´ kann man den Zutritt ganz verweigern.

- Zonencode – erlaubt den Zonencode für die Kombination des Zeitprofils und der Authentifizierungsart in dieser Zeile. Der Benutzer kann dann den Zonencode anstelle des PIN-Codes verwenden.

Hinweis

- Falls kein Zeitprofil eingestellt ist, wird auf der jeweiligen Zeile die Authentifizierungsart ignoriert.

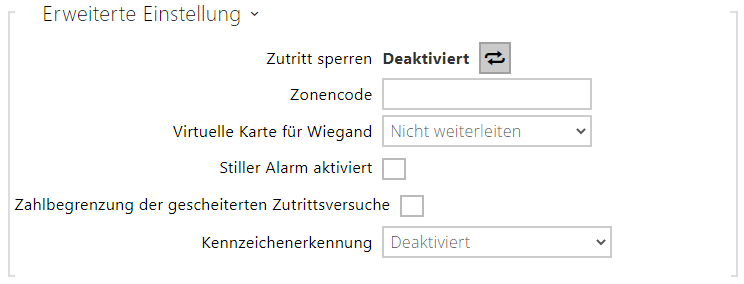

- Zutritt sperren – zeigt die aktuelle Einstellung der zutritt sperren an. Aktiviert/Deaktiviert.

- Zonencode – ermöglicht den numerischen Schaltercode einzugeben. Der Code muss mindestens zwei Zeichen haben, wir empfehlen jedoch mindestens vier Zeichen zu verwenden.

- Virtuelle Karten für Wiegand – ermöglicht den Wiegand-Ausgang zu wählen, auf den die Nummer der virtuellen Karte des Nutzers nach seiner erfolgreichen Authentifizierung geschickt wird. Verwendbar mit beliebiger Authentifizierungsart einschließlich Codes, Fingerabdrücke u.Ä.

- Stiller Alarm aktiviert – jedem Zutrittscode ist ein virtueller Code zugewiesen, der um eine Eins höher ist und für die Aktivierung des SilentAlarms bestimmt ist. Zum Beispiel, wenn wird den Zutrittscode 0000 haben, dann ist der Code für die Aktivierung des SilentAlarms 0001. Die Codelänge muss gleich bleiben, d.h. also z.B. dass für Zutrittscode 9999 der SilentAlarm 0000 ist u.Ä. Die durchgeführte Aktion für den SilentAlarm kann man im Abschnitt für die Automatisierung einstellen.

Hinweis

- Wenn der Benutzer die Authentifizierung zum Auslösen des stillen Alarms verwendet und kein stiller Alarm zulässig ist, wird dessen Zugang verweigert und es wird kein Alarm ausgelöst.

- Zahlbegrenzung der gescheiterten Zutrittsversuche – erlaubt die Einschränkung der Zahl der erfolglosen Authentifizierungsversuche. Nach fünf erfolglosen Zutrittsversuchen (falscher numerischer Code, ungültige Karte, usw.) bleibt das Zutrittsmodul für 30 Sekunden gesperrt, auch im Fall, dass die Authentifizierung gültig war.

Kennzeichenerkennung – Wählt das Szenario nach dem Erkennen des Fahrzeugkennzeichens aus.

Hinweis

- Für eine korrekte Funktion ist es ratsam, dass jedes Kennzeichen genau einem Eintrag im Verzeichnis zugeordnet ist.Bei mehreren Eintragungen eines Kennzeichens ist es nicht möglich, einen Eintrag in dem Verzeichnis, in dem die Kennzeichen konfiguriert sind, eindeutig zuzuweisen (der erste Eintrag, für den das angegebene Kennzeichen konfiguriert ist, wird ausgewählt und seine Zutrittsregeln werden angewendet).

- Deaktiviert

- Öffnen durch Kennzeichen – Die Tür wird geöffnet, wenn der Eintrag im Verzeichnis mit dem eingetragenen Kennzeichen derzeit das Recht hat, ein- und auszutreten. Das Öffnen einer Tür (oder einer Schranke usw.) nach dem Erkennen eines gültigen Kennzeichens funktioniert unabhängig von den anderen Authentifizierungsmethoden, die in den Zutrittsprofilen festgelegt sind.

- Multifaktor mit Kennzeichen – iese Option ist nur verfügbar, wenn die Beta-Funktion aktiviert ist Multifaktor-Überprüfung von Kennzeichen. Schaltet die permanente Zugriffssperre ein und deaktiviert dauerhaft die Bluetooth-Authentifizierungsmethode (WaveKey). Sobald das Kennzeichen geladen ist, wird dem Benutzer mit dem geladenen Kennzeichen eine vorübergehende Ausnahme von 60 Sekunden gewährt, und die WaveKey-Funktion wird für diese Zeit aktiviert. Der Zugriff wird nur einem Benutzer mit geladenem Kennzeichen gewährt, der sich innerhalb von 60 Sekunden mit einer anderen Authentifizierungsmethode (WaveKey/QR-Code) authentifiziert. Nutzer mit einer dauerhaften Ausnahme sind für die gesamte Dauer der dauerhaften Zugriffssperre zugangsberechtigt, können sich aber nur innerhalb von 60 Sekunden nach Aufzeichnung des Kennzeichens auch mit dem WaveKey authentifizieren.

Jedes weitere zugelassene Kfz-Kennzeichen hebt die vorherige vorübergehende Ausnahme auf, und wenn es einen Benutzer mit einem neu zugelassenen Kennzeichen gibt, wird diesem Benutzer eine vorübergehende Ausnahme zugewiesen.

Zeichenabweichung tolerieren – wählt aus, ob eine Abweichung im erkannten Kfz-Kennzeichen toleriert wird.. Es ist möglich, zwischen Nulltoleranz, Toleranz vom Anfang, Toleranz vom Ende oder Toleranz sowohl vom Anfang als auch vom Ende an zu wählen. Bei der Auswahl der beidseitigen Zeichentoleranz wird beim Lesen des Kennzeichens zunächst die Zeichenabweichung vom Anfang toleriert, und wenn das Kennzeichen nicht erkannt wird, wird beim nächsten Lesen die Abweichung vom Ende toleriert.

Anzahl der Zeichenabweichungen - wählt aus, ob eine Abweichung von einem oder zwei Zeichen toleriert wird. Die Zeichenabweichung gilt für den Anfang und/oder das Ende entsprechend der Einstellung des Parameters „Zeichenabweichung tolerieren“. Das Gerät toleriert beim ersten Lesen des Kennzeichens keine Abweichung. Nur wenn es das im Verzeichnis gespeicherte Kennzeichen nicht erkennt, toleriert es beim nächsten Laden eine einstellige Abweichung in den oben eingestellten Richtungen. Wenn das Gerät das Nummernschild dennoch nicht aus dem Verzeichnis erkennt, toleriert es beim nächsten Lesen eine Abweichung von zwei Zeichen.

Mit dem Gerät können erkannte Fahrzeugkennzeichen, die in einer HTTP-Anfrage von Kameras von der Firma AXIS gesendet wurden und die mit einer zusätzlichen VaxALPR-Applikation auf api/lpr/licenseplate ausgestattet sind, genutzt werden (weitere Informationen finden Sie im HTTP-API-Handbuch für IP-Sprechanlagen).

Wenn die Funktion aktiviert ist, wird das Ereignis nach Erhalt einer gültigen HTTP-Anfrage im Verlauf unter dem Ereignis LicensePlateRecognized aufgezeichnet. Wenn ein Bild als Teil der HTTP-Anfrage gesendet wird (z. B. ein Abschnitt des Fotos oder das gesamte Foto der Szene bei der Kennzeichenerkennung), wird es gespeichert. Die letzten fünf Fotos werden im Gerätespeicher gespeichert, der über eine an api/lpr/image gesendete HTTP-Anfrage vom Gerät gelesen werden kann und im 2N Access Commander System verfügbar ist.

Warnung

- Durch das Zurücksetzen der Werkseinstellungen auf die Werkseinstellungen oder das Hochladen einer anderen Konfiguration werden die Einstellungen für die Zugriffssperre nicht geändert. Nur ein Hardware-Reset über die Reset-Taste am Gerät setzt den Parameter auf die Werkseinstellungen zurück.

- Das Sicherheitsrelais erhöht die Sicherheit der Installation gegen Missbrauch durch einen Hardware-Reset.

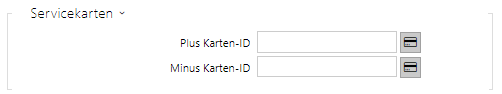

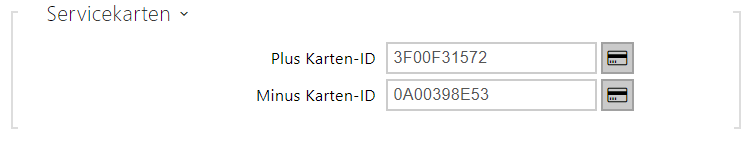

- Plus Karten-ID – ID der Servicekarte, die für das Hinzufügen in die Liste der installierten Karten bestimmt ist. Die Karten-ID ist die Sequenz von 6–32 Zeichen aus der Menge 0–9, A–F.

- Minus Karten-ID – ID der Servicekarte, die für das Entfernen von der Liste der installierten Karten bestimmt ist. Die Karten-ID ist die Sequenz von 6–32 Zeichen aus der Menge 0–9, A–F.

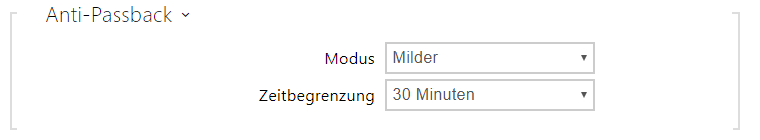

- Modus – wählt den Modus der Funktion Anti-Passback:

- Deaktiviert – die Funktion ist defaultmäßig ausgeschaltet, der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung für den Zutritt zum Eingang in einen Bereich zum zweiten Mal benutzen, ohne dass er ihn vorher verlässt.

- Milder – der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung für den Zutritt zum Eingang in einen Bereich zum zweiten Mal benutzen, ohne dass er ihn vorher verlässt. Im Bereich Status / Events wird ein neuer UserAuthenticated -Record mit dem Parameter apbBroken=true erstellt.

- Strenger – der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung nicht zum zweiten Mal für den Zutritt zum Eingang in einen Bereich benutzen, ohne dass er ihn vorher verlässt. Im Bereich Status / Events wird ein neuer UserRejected-Record mit dem Parameter apbBroken=true erstellt.

- Zeitbegrenzung – wählt die Zeit der Zutrittseinschränkung für die Funktion Anti-Passback. Man kann sie nach dem letzten Zutritt mit der jeweiligen Authentifizierung (Karte, Code usw.) während der gewählten Zeit nicht wieder in der gleichen Richtung verwenden.

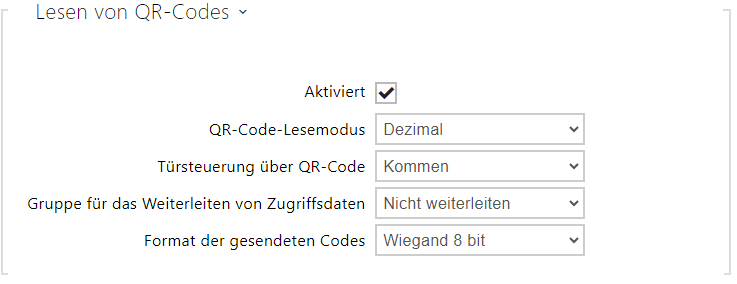

- Aktiviert – aktiviert/deaktiviert das Lesen von QR-Codes mit der Gerätekamera. Wenn das Lesen von QR-Codes aktiviert ist, können PIN-Codes und einzelne Schaltcodes, die mehr als zehn Ziffern haben, eingegeben werden, indem der QR-Code auf die Gerätekamera gerichtet wird.

- Betätigung der Tür mithilfe eines QR-Codes – Aktiviert oder deaktiviert die Türbetätigung durch Einlesen eines QR-Codes.

- Gruppe für die Weiterleitung von Zugangsdaten - ermöglicht Ihnen das Festlegen einer Gruppe, an die alle empfangenen Benutzerzugangscodes weitergeleitet werden.

- Format der gesendeten Codes – Auswahl aus 4bit und 8bit (höhere Zuverlässigkeit) des Formats.

Hinweis

- Für den korrekten Betrieb des Lesens von QR-Codes verwenden Sie nicht gleichzeitig die Datenschutzfunktion.

Für zusätzliche Sicherheit begrenzen Sie die Anzahl der fehlgeschlagenen Zugriffe im obigen Block Erweiterte Einstellungen.

- Die QR-Code-Lesefunktion ist nur bei Modellen mit Axis ARTPEC-7-Prozessor verfügbar.

Registerkarte Regeln für Gehen

- Zugriff erlaubt – erlaubt den beliebigen Zutritt von der konkreten Türseite (Kommen, Gehen). Wenn der Zutritt nicht erlaubt ist, kann man die Tür von dieser Seite nicht öffnen.

- Zeitprofil – bietet die Auswahl eines oder mehrerer Zeitprofile gleichzeitig an, die angewendet werden. Die Einstellung der Zeitprofile selbst ist im Abschnitt Verzeichnis / Zeitprofile möglich.

- Mit der Markierung wird die Auswahl aus vordefinierten Profilen oder die manuelle Einstellung des Zeitprofils für das jeweilige Element eingestellt.

- Authentifizierungsart – zeigt die Authentifizierungsart (Bluetooth, Fingerabdruck, Zutrittskarte, nummerischer Code) in der Zeit der Gültigkeit des Zeitprofils in dieser Zeile einschließlich der Möglichkeit der mehrfachen Authentifizierung wegen erhöhter Sicherheit an. Mittels der Möglichkeit ´Zutritt abgelehnt´ kann man den Zutritt ganz verweigern.

- Zonencode– erlaubt den Zonencode für die Kombination des Zeitprofils und der Authentifizierungsart in dieser Zeile. Der Benutzer kann dann den Zonencode anstelle des PIN-Codes verwenden.

- REX-Taste –erlaubt die Funktion der Abgangstaste für das jeweiligen Zeitprofil. Der Eingang, der der Abgangstaste zugeordnet ist, wird im Abschnitt Hardware / Türen, Registerkarte Türen eingestellt.

Hinweis

- Falls kein Zeitprofil eingestellt ist, wird auf der jeweiligen Zeile die Authentifizierungsart ignoriert.

- Zutritt sperren – zeigt die aktuelle Einstellung der zutritt sperren an. Aktiviert/Deaktiviert.

- Zonencode – ermöglicht den numerischen Schaltercode einzugeben. Der Code muss mindestens zwei Zeichen haben, wir empfehlen jedoch mindestens vier Zeichen zu verwenden.

- Virtuelle Karten für Wiegand – ermöglicht den Wiegand-Ausgang zu wählen, auf den die Nummer der virtuellen Karte des Nutzers nach seiner erfolgreichen Authentifizierung geschickt wird. Verwendbar mit beliebiger Authentifizierungsart einschließlich Codes, Fingerabdrücke u.Ä.

- Stiller Alarm aktiviert – jedem Zutrittscode ist ein virtueller Code zugewiesen, der um eine Eins höher ist und für die Aktivierung des SilentAlarms bestimmt ist. Zum Beispiel, wenn wird den Zutrittscode 0000 haben, dann ist der Code für die Aktivierung des SilentAlarms 0001. Die Codelänge muss gleich bleiben, d.h. also z.B. dass für Zutrittscode 9999 der SilentAlarm 0000 ist u.Ä. Die durchgeführte Aktion für den SilentAlarm kann man im Abschnitt für die Automatisierung einstellen.

Hinweis

- Wenn der Benutzer die Authentifizierung zum Auslösen des stillen Alarms verwendet und kein stiller Alarm zulässig ist, wird dessen Zugang verweigert und es wird kein Alarm ausgelöst.

- Zahlbegrenzung der gescheiterten Zutrittsversuche – erlaubt die Einschränkung der Zahl der erfolglosen Authentifizierungsversuche. Nach fünf erfolglosen Zutrittsversuchen (falscher numerischer Code, ungültige Karte, usw.) bleibt das Zutrittsmodul für 30 Sekunden gesperrt, auch im Fall, dass die Authentifizierung gültig war.

- Kennzeichenerkennung – Wählt das Szenario nach dem Erkennen des Fahrzeugkennzeichens aus.

Hinweis

- Für eine korrekte Funktion ist es ratsam, dass jedes Kennzeichen genau einem Eintrag im Verzeichnis zugeordnet ist.Bei mehreren Eintragungen eines Kennzeichens ist es nicht möglich, einen Eintrag in dem Verzeichnis, in dem die Kennzeichen konfiguriert sind, eindeutig zuzuweisen (der erste Eintrag, für den das angegebene Kennzeichen konfiguriert ist, wird ausgewählt und seine Zutrittsregeln werden angewendet).

- Deaktiviert

- Öffnen durch Kennzeichen – Die Tür wird geöffnet, wenn der Eintrag im Verzeichnis mit dem eingetragenen Kennzeichen derzeit das Recht hat, ein- und auszutreten. Das Öffnen einer Tür (oder einer Schranke usw.) nach dem Erkennen eines gültigen Kennzeichens funktioniert unabhängig von den anderen Authentifizierungsmethoden, die in den Zutrittsprofilen festgelegt sind.

- Multifaktor mit Kennzeichen – iese Option ist nur verfügbar, wenn die Beta-Funktion aktiviert ist Multifaktor-Überprüfung von Kennzeichen. Schaltet die permanente Zugriffssperre ein und deaktiviert dauerhaft die Bluetooth-Authentifizierungsmethode (WaveKey). Sobald das Kennzeichen geladen ist, wird dem Benutzer mit dem geladenen Kennzeichen eine vorübergehende Ausnahme von 60 Sekunden gewährt, und die WaveKey-Funktion wird für diese Zeit aktiviert. Der Zugriff wird nur einem Benutzer mit geladenem Kennzeichen gewährt, der sich innerhalb von 60 Sekunden mit einer anderen Authentifizierungsmethode (WaveKey/QR-Code) authentifiziert. Nutzer mit einer dauerhaften Ausnahme sind für die gesamte Dauer der dauerhaften Zugriffssperre zugangsberechtigt, können sich aber nur innerhalb von 60 Sekunden nach Aufzeichnung des Kennzeichens auch mit dem WaveKey authentifizieren.

Jedes weitere zugelassene Kfz-Kennzeichen hebt die vorherige vorübergehende Ausnahme auf, und wenn es einen Benutzer mit einem neu zugelassenen Kennzeichen gibt, wird diesem Benutzer eine vorübergehende Ausnahme zugewiesen.

Zeichenabweichung tolerieren – wählt aus, ob eine Abweichung im erkannten Kfz-Kennzeichen toleriert wird.. Es ist möglich, zwischen Nulltoleranz, Toleranz vom Anfang, Toleranz vom Ende oder Toleranz sowohl vom Anfang als auch vom Ende an zu wählen. Bei der Auswahl der beidseitigen Zeichentoleranz wird beim Lesen des Kennzeichens zunächst die Zeichenabweichung vom Anfang toleriert, und wenn das Kennzeichen nicht erkannt wird, wird beim nächsten Lesen die Abweichung vom Ende toleriert.

Anzahl der Zeichenabweichungen - wählt aus, ob eine Abweichung von einem oder zwei Zeichen toleriert wird. Die Zeichenabweichung gilt für den Anfang und/oder das Ende entsprechend der Einstellung des Parameters „Zeichenabweichung tolerieren“. Das Gerät toleriert beim ersten Lesen des Kennzeichens keine Abweichung. Nur wenn es das im Verzeichnis gespeicherte Kennzeichen nicht erkennt, toleriert es beim nächsten Laden eine einstellige Abweichung in den oben eingestellten Richtungen. Wenn das Gerät das Nummernschild dennoch nicht aus dem Verzeichnis erkennt, toleriert es beim nächsten Lesen eine Abweichung von zwei Zeichen.

Mit dem Gerät können erkannte Fahrzeugkennzeichen, die in einer HTTP-Anfrage von Kameras von der Firma AXIS gesendet wurden und die mit einer zusätzlichen VaxALPR-Applikation auf api/lpr/licenseplate ausgestattet sind, genutzt werden (weitere Informationen finden Sie im HTTP-API-Handbuch für IP-Sprechanlagen).

Wenn die Funktion aktiviert ist, wird das Ereignis nach Erhalt einer gültigen HTTP-Anfrage im Verlauf unter dem Ereignis LicensePlateRecognized aufgezeichnet. Wenn ein Bild als Teil der HTTP-Anfrage gesendet wird (z. B. ein Abschnitt des Fotos oder das gesamte Foto der Szene bei der Kennzeichenerkennung), wird es gespeichert. Die letzten fünf Fotos werden im Gerätespeicher gespeichert, der über eine an api/lpr/image gesendete HTTP-Anfrage vom Gerät gelesen werden kann und im 2N Access Commander System verfügbar ist.

Warnung

- Durch das Zurücksetzen der Werkseinstellungen auf die Werkseinstellungen oder das Hochladen einer anderen Konfiguration werden die Einstellungen für die Zugriffssperre nicht geändert. Nur ein Hardware-Reset über die Reset-Taste am Gerät setzt den Parameter auf die Werkseinstellungen zurück.

- Das Sicherheitsrelais erhöht die Sicherheit der Installation gegen Missbrauch durch einen Hardware-Reset.

- Plus Karten-ID – ID der Servicekarte, die für das Hinzufügen in die Liste der installierten Karten bestimmt ist. Die Karten-ID ist die Sequenz von 6–32 Zeichen aus der Menge 0–9, A–F.

- Minus Karten-ID – ID der Servicekarte, die für das Entfernen von der Liste der installierten Karten bestimmt ist. Die Karten-ID ist die Sequenz von 6–32 Zeichen aus der Menge 0–9, A–F.

- Modus – wählt den Modus der Funktion Anti-Passback:

- Deaktiviert – die Funktion ist defaultmäßig ausgeschaltet, der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung für den Zutritt zum Eingang in einen Bereich zum zweiten Mal benutzen, ohne dass er ihn vorher verlässt.

- Milder – der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung für den Zutritt zum Eingang in einen Bereich zum zweiten Mal benutzen, ohne dass er ihn vorher verlässt.Im Bereich Status / Events wird ein neuer UserAuthenticated -Record mit dem Parameter apbBroken=true erstellt.

- Strenger – der Nutzer darf die Zutrittskarte oder eine andere Authentifizierung nicht zum zweiten Mal für den Zutritt zum Eingang in einen Bereich benutzen, ohne dass er ihn vorher verlässt. Im Bereich Status / Events wird ein neuer UserRejected-Record mit dem Parameter apbBroken=true erstellt.

- Zeitbegrenzung – wählt die Zeit der Zutrittseinschränkung für die Funktion Anti-Passback. Man kann sie nach dem letzten Zutritt mit der jeweiligen Authentifizierung (Karte, Code usw.) während der gewählten Zeit nicht wieder in der gleichen Richtung verwenden.

Registerkarte PICard

Die 2N PICard-Technologie wird verwendet, um die Zugangsdaten auf den Zugangskarten zu verschlüsseln. Um Zugangsdaten zu lesen, benötigen 2N-Geräte Zugriff auf die entsprechenden Schlüssel, die von der Applikation 2N PICard Commander generiert werden. Diese können dann in 2N Access Commander importiert werden, was die Verteilung an alle unterstützten 2N-Geräte gewährleistet.

Hinweis

- Geräte, die Karten mit PICard-Technologie lesen können, sind im 2N PICard Commander Configuration Manual angeführt.

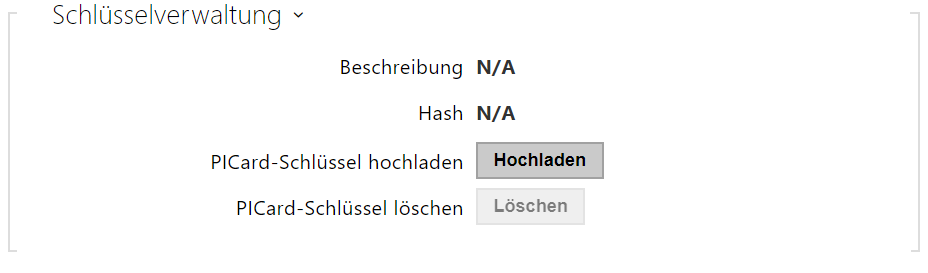

- Beschreibung – Bezeichnung für den erstellten Verschlüsselungsschlüssel.

- Hash – numerischer Identifikator des Projekts.

- PICard-Schlüssel hochladen – durch Auswahl der Schlüsseldatei und Eingabe eines gültigen Passworts wird der PICard-Schlüssel hochgeladen.

- PICard-Schlüssel löschen – löscht die hochgeladenen PICard-Schlüssel.

Registerkarte WaveKey

Die Interkoms 2N IP, die mit dem Bluetooth-Modul ausgestattet sind, ermöglichen den Nutzer mittels der mobilen Applikation 2N Mobile Key zu authentifizieren, die für Anlagen mit Operationssystemen iOS 12 und höher (Telefone iPhone 4s und höher) bzw. Android 6.0 Marshmallow und höher (Telefone mit der Unterstützung Bluetooth 4.0 Smart) verfügbar sind.

Nutzeridentifizierung (Auth-ID)

Die Applikation 2N Mobile Key identifiziert sich auf der Interkomseite mittels eines eindeutigen Identifikators – sog. Auth-ID. Die Auth-ID (128bit-Nummer) wird für jeden Nutzer zufällig generiert und mittels des Prozesses der sog. Kopplung mit dem Nutzer, der im Interkom eingegeben ist, und seinem mobilen Gerät verknüpft.

Anmerkung

- Die generierte Auth-ID kann nicht in mehreren mobilen Geräten gleichzeitig gespeichert sein. D.h., dass die Auth-ID eindeutig das konkrete Mobilgerät (bzw. ihren Nutzer) identifiziert.

Man kann den Wert Auth-ID im Abschnitt Mobile Key des Telefonbuchs einstellen und ändern. Die Auth-ID kann man einem anderen Nutzer zuordnen bzw. in ein anderes Interkom kopieren. Nach dem Löschen des Feldwertes kommt es zur Sperre des Nutzerzutrittes.

Kodierungsschlüssel und Lokation

Die Kommunikation zwischen der Applikation 2N Mobile Key und dem Interkom ist immer verschlüsselt. Die Applikation 2N Mobile Key kann den Nutzer ohne die Kenntnis des Kodierungsschlüssels nicht authentifizieren. Der primäre Kodierungsschlüssel wird automatisch beim ersten Interkomstart generiert und man kann ihn später jederzeit manuell ändern. Der primäre Kodierungsschlüssel wird bei der Kopplung zusammen mit der Auth-ID in das mobile Gerät übertragen.

Man kann die Kodierungsschlüssel und den Lokationsidentifikator aus dem Interkom exportieren und nachfolgend in weitere Interkoms importieren. Interkoms mit der gleichen Lokationsbezeichnung und gleichen Kodierungsschlüsseln bilden sog. Lokationen. Das mobile Gerät wird im Rahmen einer Lokation nur einmal gekoppelt und es identifiziert sich mit nur einer einzigartigen Auth-ID (man kann daher im Rahmen der Lokation die Auth-ID des Nutzers aus einem Interkom in ein anderes kopieren).

Kopplung

Unter dem Prozess der sog. Kopplung wird die Übertragung der Zutrittsdaten eines Nutzers in sein persönliches mobiles Gerät verstanden. Die Zutrittsdaten des Nutzers können in nur einem mobilen Gerät gespeichert sein – d.h. der Nutzer kann nicht z.B. zwei mobile Geräte haben, über die er sich authentifiziert. In einem mobilen Gerät können jedoch gleichzeitig die Zutrittsdaten eines Nutzers zu mehreren Lokationen gleichzeitig sein (d.h. das mobile Gerät dient als Schlüssel für mehrere Anlagen gleichzeitig).

Die Kopplung des Nutzers mit dem mobilen Gerät kann man im Telefonbuch des Interkoms auf der Seite des jeweiligen Nutzers initiieren. Die Kopplung kann man physisch lokal mittels des USB-Bluetooth-Moduls, das an einen PC angeschlossen ist ggf.über ein Bluetooth-Modul, das im Interkom integriert ist durchführen. Beide Kopplungsarten führen zum gleichen Ergebnis.

Bei der Kopplung werden folgende Daten in das mobile Gerät übertragen:

- Lokationsidentifikator

- Kodierungsschlüssel der Lokation

- Auth-ID des Nutzers

Kodierungsschlüssel für die Kopplung

Im Kopplungsmodus wird aus Sicherheitsgründen für die Kommunikationsabsicherung ein anderer Code als für die Kommunikation nach der Kopplung verwendet. Dieser Code wird automatisch beim ersten Interkomstart generiert und man kann ihn später jederzeit manuell ändern.

Verwaltung der Kodierungsschlüssel

Das Interkom kann bis zu 4 Kodierungsschlüssel gültig halten – d.h. 1 primären und bis 3 sekundäre Schlüssel. Das mobile Gerät kann für die Verschlüsselung der Kommunikation einen beliebigen dieser 4 Schlüssel nutzen. Die Kodierungsschlüssel sind voll unter der Kontrolle des Systemverwalters. Die Kodierungsschlüssel sollten aus Sicherheitsgründen regelmäßig, z.B. beim Verlust des mobilen Geräts oder beim Entweichen der Interkomkonfiguration aktualisiert werden.

Anmerkung

- Die Kodierungsschlüssel werden automatisch beim ersten Interkomstart generiert und in der Konfigurationsdatei des Interkoms gespeichert. Wir empfehlen der größeren Sicherheit wegen diese Kodierungsschlüssel vor der ersten Verwendung erneut manuell zu generieren.

Man kann den primären Schlüssel jederzeit neu generieren. Aus dem ursprünglichen primären Schlüssel wird nachfolgend der sekundäre Schlüssel, aus dem ersten sekundären wird der zweite sekundäre usw. Man kann die sekundären Schlüssel jederzeit löschen.

Nach der Entfernung des Schlüssels werden sich die Nutzer der Applikation 2N Mobile Key, die diesen Schlüssel weiterhin nutzen, nicht authentifizieren können, wenn sie vor dem Löschen des Schlüssels die Kodierungsschlüssel in ihrem mobilen Gerät nicht aktualisieren. Die Schlüssel im mobilen Gerät werden bei jeder Anwendung der Applikation 2N Mobile Key aktualisiert.

Parameterliste

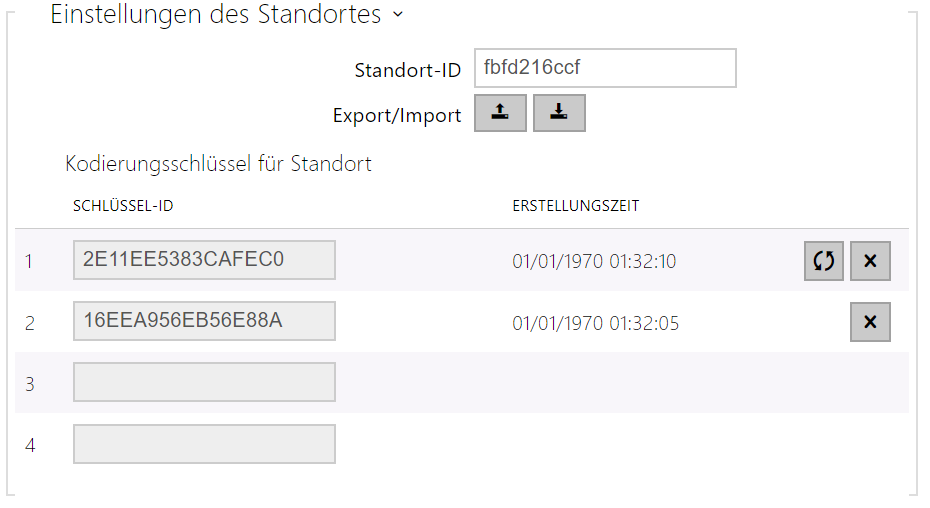

- Standort-ID – eindeutiger Identifikator der Lokation, in der der Satz der eingestellten Kodierungsschlüssel gilt.

- Taste Export – exportiert den Lokationsidentifikator und die aktuellen Kodierungsschlüssel in eine Datei. Es ist möglich, die exportierte Datei nachfolgend in eine andere Datei zu importieren. Geräte mit der gleichen Lokationsbezeichnung und mit gleichen Kodierungsschlüsseln sog. Lokation.

- Taste Import – importiert die ID der Lokation und die aktuellen Kodierungsschlüssel aus der Datei, die aus einem anderen Interkom exportiert wurde. Geräte mit der gleichen Lokationsbezeichnung und mit gleichen Kodierungsschlüsseln sog. Lokation.

- Taste primären Schlüssel erneuern – durch das Generieren eines neuen primären Kodierungsschlüssels wird der älteste sekundäre Schlüssel gelöscht. Die Nutzer der 2N Mobile Key Applikation, die weiterhin diesen Schlüssel benutzen, werden sich nicht authentifizieren können, wenn sie vor dieser Operation nicht die Kodierungsschlüssel in ihrem mobilen Gerät aktualisieren. Die Schlüssel im mobilen Gerät aktualisieren sich bei jeder Anwendung der Applikation 2N Mobile Key.

- Taste Primären Schlüssel löschen – durch die Löschung des primären Schlüssels werden sich die Nutzer, die diesen Schlüssel verwenden, nicht mehr authentifizieren können.

- Taste Sekundären Schlüssel löschen – die Nutzer der Applikation 2N Mobile Key, die weiterhin diesen Schlüssel benutzen, werden sich nach der Löschung des Schlüssels nicht authentifizieren können, wenn sie vor dieser Operation nicht die Kodierungsschlüssel in ihrem mobilen Gerät aktualisieren. Die Schlüssel im mobilen Gerät werden bei jeder Anwendung der Applikation 2N Mobile Key aktualisiert.

- Gültigkeit der Pairings-PIN – Gültigkeitsdauer der Autorisierungs-PIN für die Kopplung des mobilen Geräts des Nutzers mit dem Interkom.

Tipp

- Wir empfehlen im Fall des Verlustes des Telefons mit gespeicherten Zutrittsdaten folgendes Vorgehen:

- Löschen Sie den Wert Mobile Key Auth-ID des jeweiligen Nutzers – wodurch das verlorene Telefon gesperrt wird und ein Missbrauch unmöglich ist.

- Generieren Sie den primären Kodierungsschlüssel (fakultativer Schritt) neu – wodurch sie den eventuellen Missbrauch des Kodierungsschlüssels unmöglich machen, der in ihrem mobilen Gerät gespeichert ist.

Warnung

- Mit dem Upgrade auf Version 2.30 wird es auch ein Upgrade für die Bluetooth-Module geben. Beim Downgrade auf Version 2.29 und niedriger können Fehlfunktionen auftreten.

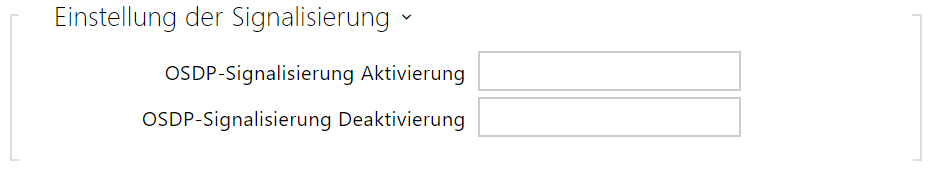

Registerkarte OSDP

Das OSDP-Protokoll bietet eine sichere Kommunikation für das Senden von Zugangsdaten, wie z. B. die ID der Zugangskarte oder den PIN-Code, zwischen dem angeschlossenen OSDP-Gerät (Bedienfeld, Tür-Controller) und der 2N IP-Sprechanlage. Das Ziel ist, die Aktivierung der Signalisierung auf 2N IP-Sprechanlage auf der Grundlage der Antwort der Gegenstelle auf die gesendete Kartensignalisierungsdefinition zu ermöglichen.

- OSDP-Signalisierung Aktivierung – Definitionsstring für Signalisierungszugriffserlaubnis.

- OSDP-Signalisierung Deaktivierung – Definitionsstring für die Signalisierung der Zugangsverweigerung.

Hinweis

- Wird in beide Parameter dieselbe Definition eingefügt, erfolgt die Auswertung mit audiovisuellen Ausdrücken, die dem Fall entsprechen, als ob autorisierter und unautorisierter Zugang kurz hintereinander verwendet würden.

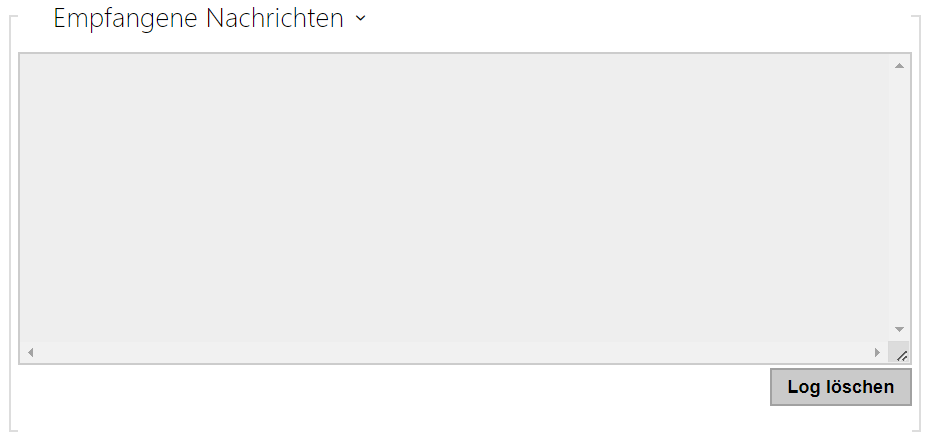

Das Fenster Empfangene Nachrichten wird zum Abrufen des Definitionsstrings verwendet. Durch Anlegen der Zugangskarte an das Lesegerät der 2N IP-Sprechanlage wird die OSDP-Signalisierungsdefinition der Gegenstelle für den autorisierten oder nicht autorisierten Zugang angezeigt.

Die empfangene Nachricht wird mit der Zeitangabe im folgenden Format angezeigt:

13:46:39] led(0,0,0,0,0,0,0,0,1,1,1,2,2)

13:46:39] buz(0,2,1,1,1)

13:46:42] led(0,0,0,0,0,0,0,0,1,1,1,1,1)

13:46:42] buz(0,1,0,0,0)

Der Teil (ohne Zeit) wird als Definitionsstring verwendet und darf maximal 255 Zeichen lang sein, z. B.: led(0,0,0,0,0,0,0,0,1,1,1,1,1) oder buz(0,2,1,1,1). Wird auf der Gegenseite eine Übereinstimmung festgestellt, antwortet das Gerät mit einem entsprechenden Signal. Jeder Teil der Definition kann durch "*" ersetzt werden, dieser Teil wird als beliebiger Inhalt der Meldung interpretiert (z. B. kann erreicht werden, dass die Signalisierung bei jedem Aufleuchten der LED 0 am Gerät aktiviert wird, unabhängig von anderen Parametern der Meldung).

- Log löschen – Löscht das Protokoll der empfangenen Nachricht.

Hinweis

- Für eine ordnungsgemäße Funktionsweise muss in der Sektion Hardware / Erweiterungsmodule für den Kartenleser und die Tastatur der Parameter Tür / Nicht benutzt eingestellt sein. Die 2N IP-Sprechstelle bestätigt das Laden der Karte mit einem Signalton, nach der Auswertung antwortet das Gerät mit der entsprechenden Signalisierung.

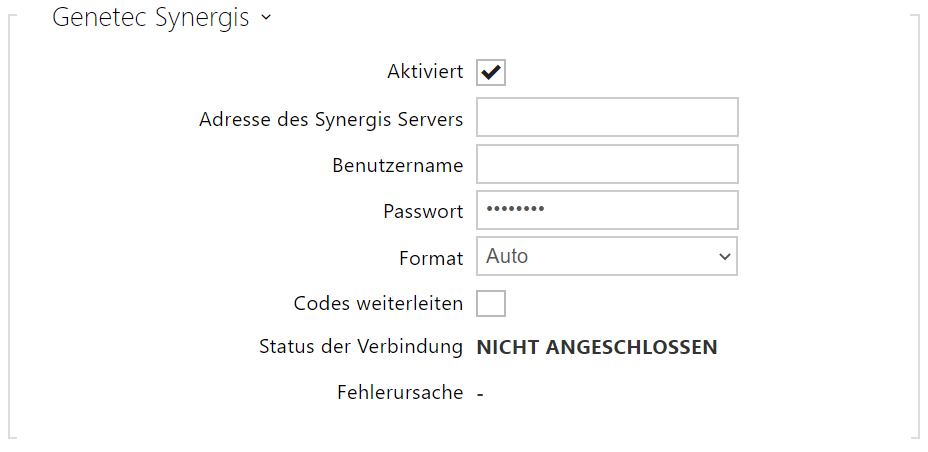

Registerkarte Integration mit anderen Systemen

- Aktiviert – erlaubt die Verbindung mit dem externen Sicherheitssystem Genetec Synergis.

- Adresse des Synergis Servers – IP-Adresse oder der Domainname des Synergis-Servers.

- Benutzername – der Nutzername, der bei der Authentifizierung verwendet wird.

- Passwort – das Passwort, das bei der Authentifizierung verwendet wird.

- Format – legt das Kartenleseformat für das Senden von ID-Karten an Genetec Synergis fest.

- Codes weiterleiten – legt fest, ob die eingegebenen Codes weitergeleitet werden. Die Codes können maximal 6-stellig sein und am Ende muss die Bestätigungstaste gedrückt werden.

- Verbindungszustand – zeigt den aktuellen Status des Anschlusses an den Synergis-Server ggf. die Beschreibung des Fehlerstatus an.

- Fehlerursache – zeigt die Fehlerursache des letzten Versuches des Anschlusses an den Synergis-Server an – zeigt die letzte Fehlerantwort an, z.B. der Anschluss an den Server hat versagt.

Registerkarte Erweiterte

- Kompatibilitätsmodus – Unterstützung für ältere Kartenlesemodi. Nicht empfehlenswert für die Verwendung in Verbindung mit PICard-Karten. Wenn dieser Modus deaktiviert ist, müssen die Kartennummern für eine erfolgreiche Autorisierung genau übereinstimmen.