5.6.5 Zertifikate

Interkomdienste, die das TLS-Protokoll nutzen:

- Webserver (HTTPS-Protokoll)

- E-Mail (SMTP-Protokoll)

- 802.1x (EAP-TLS-Protokoll)

- SIPs

Mit 2N IP Interkoms u können Sie Zertifikatsätze von Zertifizierungsstellen hochladen, mit denen die Identität des Geräts überprüft wird, mit dem die Sprechanlage kommuniziert, und gleichzeitig persönliche Zertifikate und private Schlüssel hochladen, um die Kommunikation zu verschlüsseln.

Jedem Interkomdienst, der Zertifikate verlangt, können Sie einen der Zertifikatsätze zuordnen, siehe die Kapitel Webserver, E-mail und Streaming. Die Zertifikate können durch mehrere Dienste geteilt werden.

- Das 2N IP Interkom akzeptiert Zertifikate in den Formaten DER (ASN1) und PEM.

- Das 2N IP Interkom unterstützt die AES-, DES- und 3DES-Verschlüsselung.

- Das 2N IP Interkom unterstützt Algorithmen:

- RSA-Schlüsselgröße bis zu 2048 Bit für vom Benutzer hochgeladene Zertifikate; intern bis zu 4096-Bit-Schlüssel (beim Verbinden - Zwischenzertifikate und gleichwertige Zertifikate)

- Elliptic Curves

Hinweis

- CA-Zertifikate müssen das X.509 v3-Format verwenden.

Beim ersten Anschluss der Einspeisung an das Interkom werden automatisch das sog. Self Signed Zertifikat und der private Schlüssel generiert, den man für den Dienst Webserver und E-Mail ohne die Notwendigkeit ein eigenes Zertifikat und den privaten Schlüssel hochladen zu müssen.

Anmerkung

Falls Sie das Self Signed Zertifikat für die Verschlüsselung der Kommunikation zwischen dem Webserver des Interkoms und dem Webbrowser verwenden, ist die Kommunikation abgesichert, aber der Webbrowser wird sie darauf hinweisen, dass er die Glaubwürdigkeit des Interkomzertifikats nicht überprüfen kann.

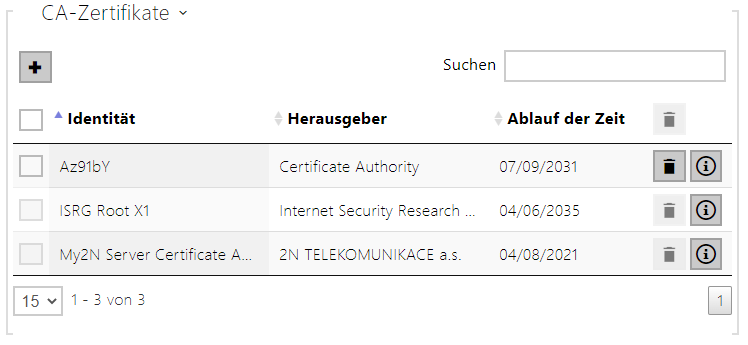

Die aktuelle Übersicht der hochgeladenen Zertifikate von Zertifizierungsstellen und persönlichen Zertifikaten wird auf zwei Registerkarten angezeigt:

Durch das Drücken der Taste können Sie das Zertifikat in die Anlage hochladen, das in Ihrem PC gespeichert ist. Im Dialogfenster kann die ID des Zertifikats zur Identifizierung bei seiner Auswahl, Korrektur oder Löschung ausgefüllt werden. Die ID darf max. 40 Zeichen lang sein, sie kann kleine und große Alphabet-Zeichen, Ziffern und die Zeichen '_' a '-' enthalten. Die ID ist nicht obligatorisch. Wählen Sie im Dialogfenster die Datei mit dem Zertifikat (ggf. dem privaten Schlüssel) und drücken Sie die Taste Hochladen. Durch Drücken der Taste entfernen Sie das Zertifikat aus dem Gerät. Durch das Drücken der Taste werden die Informationen zum Zertifikat angezeigt.

Hinweis

- Nach dem Aktualisieren der Firmware oder dem Neustart ändert das Gerät das selbstsignierte Zertifikat in ein neues. Das auf dem Gerät angezeigte Zertifikat muss mit dem Zertifikat auf der Website überprüfen und vergleichen werden, ob sie identisch sind.

Hinweis

Es ist möglich, dass ein Zertifikat mit einem längeren privaten RSA-Schlüssel von mehr als 2048 bits abgelehnt wird. In diesem Fall erscheint die Meldung:

Die Datei des privaten Schlüssels bzw. das Passwort wurden nicht von der Anlage akzeptiert!

Im Fall der Zertifikate, die von elliptischen Kurven ausgehen, kann man nur die Kurven secp256r1 (aka prime256v1 aka NIST P-256) und secp384r1 (aka NIST P-384) verwenden.