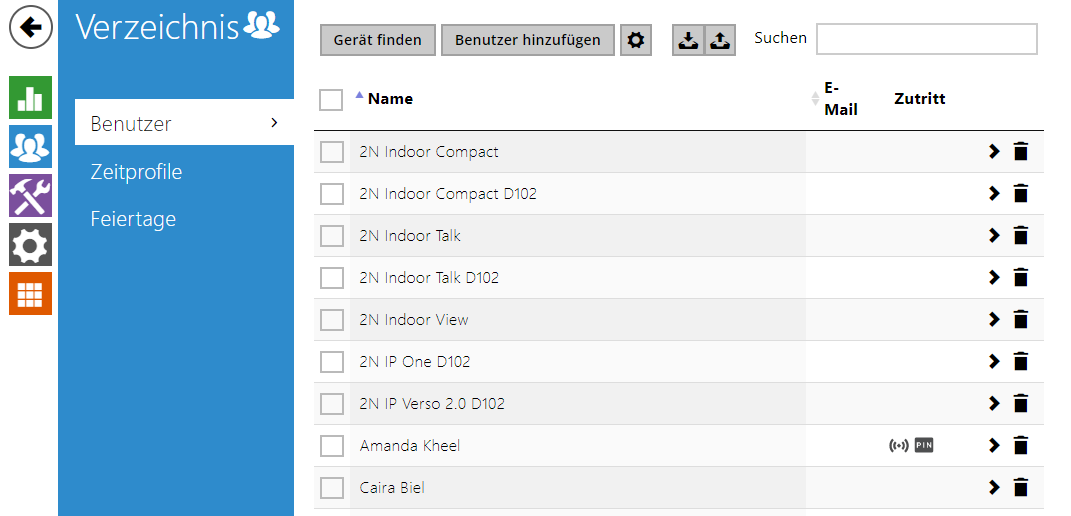

5.2.1 Benutzer

Sie kann bis 10 000 Nutzer enthalten (bei einzelnen Modellen der 2N IP Interkoms kann die Zahl der Positionen abweichen). Sie enthält die Nutzer, die mittels der Kurzwahltasten (man kann sie auch anrufen) erreichbar sein sollten, sowie gleichzeitig die Nutzer, die nur den Zutritt zum Objekt mittels der RFID-Karte, des Codes u.Ä. haben sollen.

Wenn Sie einen externen Kartenleser verwenden, der an das Interkom mittels der Wiegand-Schnittstelle angeschlossen ist, kommt es bei der Übertragung der ID-Karte mittels dieser Schnittstelle zur Verkürzung der ID auf 6 oder 8 Zeichen (gemäß der Einstellung des Übertragungsmodus). Wenn Sie die gleiche Karte an den internen Leser anlegen, erhalten Sie die komplette ID, die in der Regel länger ist als - 8 und mehr Zeichen. Die letzten 6 ggf. 8 Zeichen der ID sind jedoch identisch. Dies wird beim Vergleich der ID-Karten mit der Datenbank im Interkom genutzt – wenn die verglichenen IDs eine unterschiedliche Länge haben, werden sie vom Ende aus verglichen und die Übereinstimmung muss mindestens in 6 Zeichen gefunden werden. Wenn die IDs gleich sind, werden alle Zeichen verglichen. Mittels dieses Mechanismus wird die gegenseitige Kompatibilität des internen und externen Lesers erreicht.

Alle Karten, die an den internen Leser angelegt wurden oder die mittels der Wiegand-Schnittstelle angenommen wurden, werden aufgezeichnet und sie können sich die letzten 10 angelegten Karten im Menü Status / Historie der Zutritte anschauen. Sie können in der Liste außer der ID-Karten auch ihren Typ, die Uhrzeit des Anlegens und ggf. weitere Informationen finden. Sie können im Falle eines kleinen Systems beim Eingeben der ID-Karten einen einfachen Trick nutzen – legen Sie die Karte an den Leser des Interkoms an und suchen Sie sie in der Registerkarte Historie der Zutritte aus. Markieren sie die ID der Karte mittels der Maus; z.B. mittels des doppelten Klickens auf die ID der Karte, und drücken Sie die Tasten CTRL+C. Nunmehr haben Sie die ID der Karte in der Zwischenablage und Sie können Sie mittels der Tasten CTRL+V in ein beliebiges Feld in der Interkomeinstellung eingeben.

Nach dem Anlegen der Karte an den RFID-Leser wird die Karten-ID mit der Kartendatenbank im Interkom verglichen. Wenn die ID der angelegten Karte einer der Karten in der Datenbank entspricht, wird die jeweilige Aktion – Aktivierung des Schalters (Öffnen des elektrischen Türschlosses u.Ä.) durchgeführt. Sie können die Nummer des aktivierten Schalters in der Einstellung Hardware / Kartenleser mittels des Parameters Assoziierter Schalter (Modelle 2N IP Base, Vario, Force) beziehungsweise in der Einstellung Hardware / Module mittels des Parameters Assoziierter Schalter beim Modul des Kartenlesers (Modell 2N IP Style, 2N IP Verso) ändern.

Das Verknüpfen der Nutzer mit den Kurzwahltasten wird im Menü Hardware / Tastendurchgeführt. Sie können die Verbindungen zwischen den einzelnen Nutzern und den Tasten jederzeit nach Bedarf ändern. Die meisten 2N IP Interkoms sind mit einer oder mehreren Kurzwahltasten ausgestattet. Ihre Zahl, die Möglichkeiten der Erweiterung finden Sie im Installationshandbuch des jeweiligen Interkommodells.

Warnung

- Das Geräteverzeichnis, das von 2N Access Commander verwaltet wird, nicht über Webschnittstelle des Gerätes zu ändern. Nach Synchronisierung mit 2N Access Commander kommt es zum Verlust der Änderungen im Verzeichnis, die über Webschnittstelle des Gerätes durchgeführt wurden.

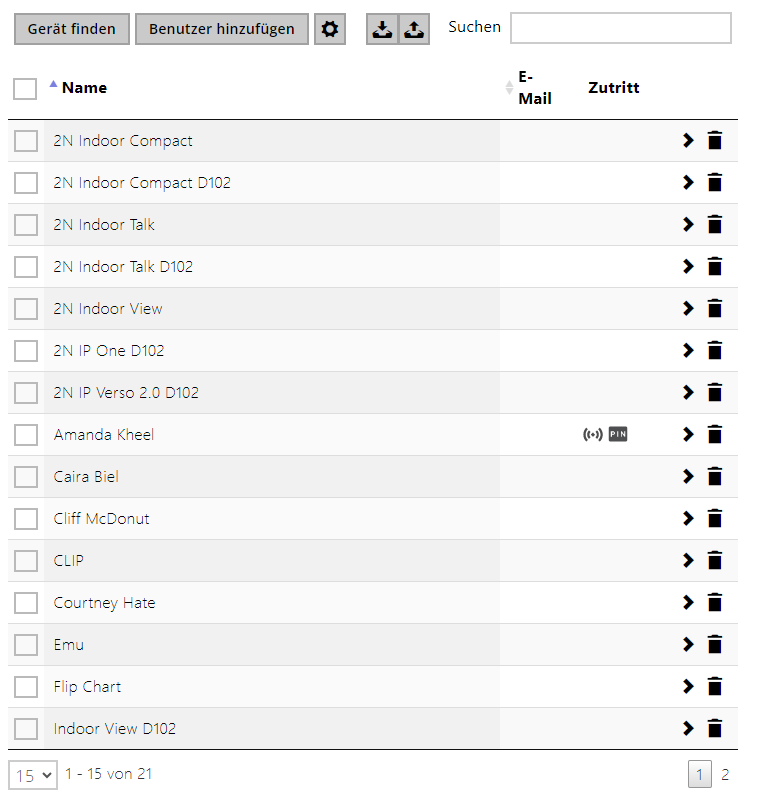

Die Funktion des Suchens im Verzeichnis funktioniert als Fulltextsuche im Namen, den Telefonnummern und in der E-Mail. Sie sucht nach sämtlichen Übereinstimmungen in der ganzen Liste. Ein neuer Benutzer wird mithilfe der Taste oberhalb der Tabelle hinzugefügt. Sie können auch nach einem Gerät in Ihrem lokalen Netzwerk suchen und es dann dem Verzeichnis als neuen Kontakt hinzufügen. Die Schaltfläche dient der detaillierten Anzeige der Nutzereinstellung dient die Schaltfläche . Zur Einstellung der Anzeige der Tabellenspalten dient das Symbol , die Standardeinstellung der Tabelle zeigt Name, E-Mail des Benutzers und seine eingestellte Zutritte an. Der Entfernung eines Nutzers von der Liste, wenn alle seine eingegebenen Daten gelöscht werden, dient die Schaltfläche . In der Spalte für Zutritte werden die Schaltflächen angezeigt, die die aktive Authentifizierung des Nutzers beschreiben. Die Position des Benutzers in der Liste ist alphabetisch sortiert.

Über das Symbol / können Sie eine CSV-Datei mit einer Benutzerliste vom/auf das Gerät exportieren/importieren. Wenn das Verzeichnis leer ist, wird eine reine Kopfzeilendatei (in englischer Sprache) exportiert, die als Vorlage für den Import von Benutzern dienen kann. Wenn eine leere Kopfzeilendatei importiert und die VarianteVerzeichnis ersetzengewählt wird, wird die ganze Datei gelöscht. Beim Import können bis zu 10.000 Benutzer hochgeladen werden, je nach Gerätetyp.

Hinweis

Spezielle Benutzer, wie z. B. die von My2N oder 2N Access Commander angelegten, werden nicht in den Verzeichnisexport einbezogen.

- Wenn Sie eine CSV-Datei mit Microsoft Excel bearbeiten, muss die Datei im Format CSV UTF-8 (mit Trennzeichen) gespeichert werden.

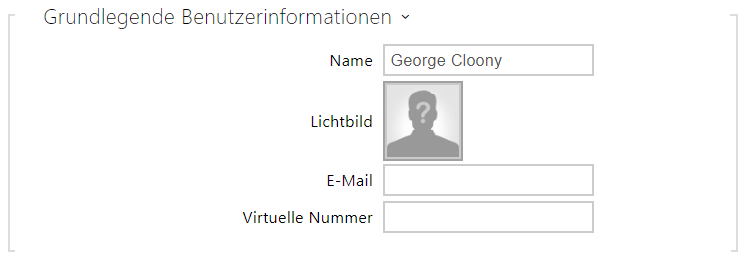

Jede Eintragung in der Nutzerliste enthält folgende Angaben:

- Name – keine Pflichtangabe, dient der besseren Orientierung in der Liste, z.B. der Nutzersuche.

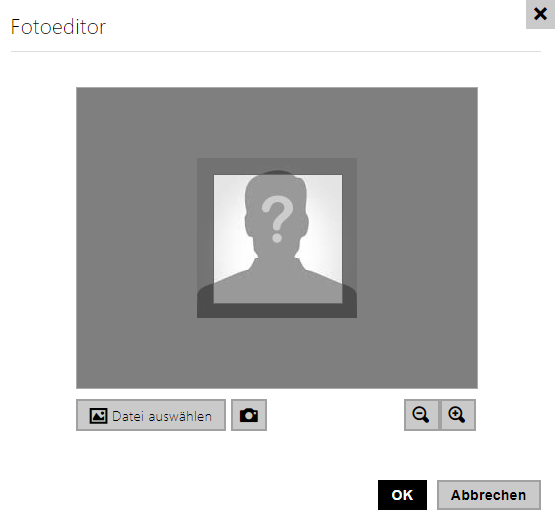

Lichtbild – ermöglicht ein Foto des Nutzers aufzunehmen. Nach dem Klicken auf den Rahmen für das Eingeben einer Fotografie erscheint der Fotografie-Editor, der ermöglicht, das ausgesuchte Foto aus einer Datei hochzuladen beziehungsweise ein Foto des Nutzers mittels der integrierten Kamera zu machen. Sie können Fotos im Format .jpg, .png und .bmp hochladen. Diese Funktion ist nur für die Modelle mit einem Display, 2N IP Style, 2N IP Verso und 2N IP Vario bestimmt.

Hinweis

- Wenn der Bildausschnitt nicht den gesamten Bereich des Zuschneidefensters ausfüllt, wird das resultierende Bild auf 2N IP Style zentriert.

- E-Mail – eine oder mehrere E-Mailadressen des Nutzers, an die die Information über verpasste oder alle realisierte Anrufe geschickt werden kann. Die E-Mailadressen werden mit einem Komma oder Bindestrich getrennt (z.B.: faith.pearl@gmail.com, kelly.black@gmail.com).

- Virtuelle Nummer – eine Nummer, die man für das Anrufen des Nutzers mittels der nummerischen Tastatur benutzen kann. Die Nummer kann zwei bis vier Ziffern haben. Die virtuellen Nummern hängen nicht mit den eigentlichen Telefonnummern der Nutzer zusammen. Sie können einen ganz anderen, von Telefonnummern unabhängigen Nummernplan bilden und so die eigentlichen Telefonnummern der Nutzer verbergen. Diese Funktion ist besonders bei Installationen mit einer ungenügender Zahl von Kurzwahltasten vorteilhaft. Der Ankömmling gibt die virtuelle Nummer auf der Tastatur ein und drückt die Taste *. Wenn Sie diese Art des Anrufens des Nutzer benutzen, ist es geeignet in der Nähe des Interkoms eine übersichtliche Liste der Nutzernamen und ihrer virtuellen Nummern einschließlich einer einfachen Bedienungsanleitung anzubringen. Sie können die Funktion der virtuellen Nummern im Menü Anrufen > Allgemeine Einstellungen > Ausgehende Anrufe mittels des Parameters Virtuelle Nummern anrufen einschalten. Die Zahl kann 1–7 Ziffern enthalten.

- Unterbringung im Rahmen des Verzeichnisses – im Ausgangszustand wird nur das Root-Verzeichnis gebildet, in das man die Nutzer direkt aus dem Verzeichnis hinzufügen kann. Das Root-Verzeichnis kann weder gelöscht noch umbenannt werden. Jeder Nutzer kann gleichzeitig ein Bestandteil von maximal 5 Untergruppen des Roof-Verzeichnisses sein.

Rufgruppe – dient der Benennung der Nutzergruppen, die im Displayverzeichnis angezeigt werden. Beim Anrufen der jeweiligen Gruppe werden alle Nutzer gleichzeitig angerufen. Nach Annahme eines der Anrufe werden die übrigen Anrufe automatisch beendet.

Hinweis

- Für Parameter Gerätename und Alternativname sind Zeichen <, > und / nicht erlaubt.

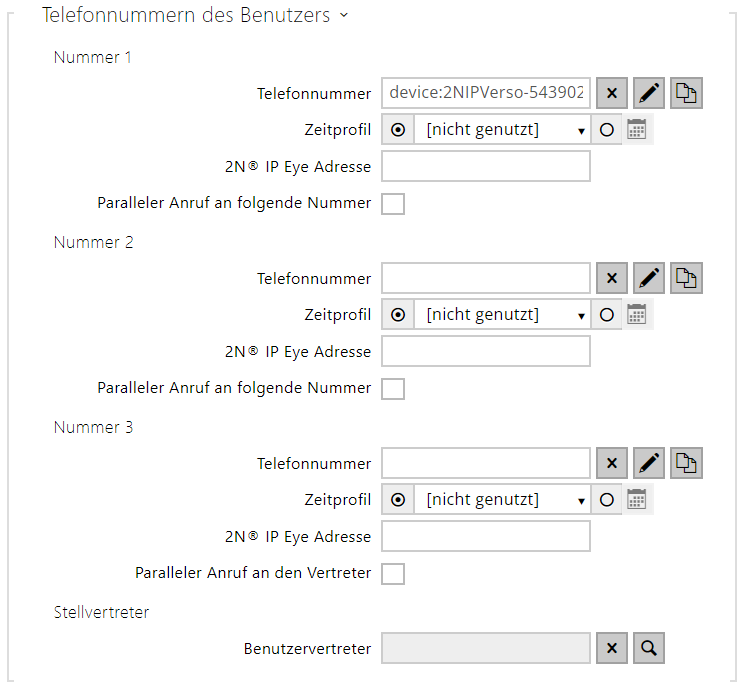

Telefonnummer – telefonnummer der Station, zu der der Anruf geleitet werden soll. Geben Sie die Adressen ein als sip:[user_id@]domain[:port] für direkten SIP-Anruf, z. B.:sip:200@192.168.22.15 oder sip:jName@IhreFirma. Geben Sie für Ortsgespräche mit dem 2N IP-Interkom und antwortende Einheiten die device:ID des Gerätes ein. Die Bezeichnung des Gerätes legen Sie auf den jeweiligen Geräten fest. Um ein Crestron-Gerät aufzurufen, geben Sie die Adresse in der Form RAVA:device_name ein. Falls Sie nach der Telefonnummer die Zeichen /1 resp. /2 angeben, wird für ausgehende Anrufe explizit SIP-Konto 1 resp. 2 benutzt. Falls das Telefonnummer einen Suffix /1 bzw. /2 hat, bestimmte SIP-Konto (1 oder 2) wird benutzt. Falls die Telefonnummer einen Suffix /B hat, wird die Türöffnung durch Rückruf aktiviert. Gleichzeitige Eingabe des Kontos, der Verschlüsselung und Öffnung durch Rückruf ist möglich, z. B. /1S /1B usw. Der Parametr kann bis 255 Zeichen enthalten.

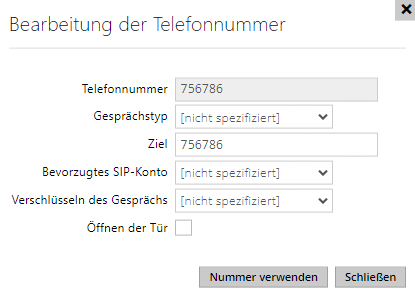

Detaillierte Einstellungen der Rufnummer können im Bearbeitungsbildschirm vorgenommen werden, der durch Drücken der Taste geöffnet wird.- Gesprächstyp – Stellt das Schema im URI der Zielrufnummer ein. Bei der Wahl „Ohne Schema“ wird URI um die Angaben aus der Einstellung des SIP-Kontos ergänzt. Die weiteren Einstellungen verwenden Sie für den SIP-Anruf (sip:), 2N lokales Gespräch (device:), Anrufe auf das Gerät Crestron (rava:) oder Gespräch mittels des Systems der Videonachricht, z.B. AXIS Camera Station (vms:).

- Ziel – Stellt weitere Teile des URI der Zielrufnummer ein. Enthält in der Regel die Nummer, die IP-Adresse, die Domaine, den Port oder Identifikator des Geräts. Für Gespräche auf VMS wird ein Sternchen eingegeben (*).

- Bevorzugtes SIP-Konto – Für Anrufe wird bevorzugt das SIP-Konto Nummer 1 oder Nummer 2 verwendet.

- Verschlüsseln des Gesprächs – Es kann eine obligatorische Verschlüsselung des Gesprächs oder umgekehrt ein Gespräch ohne Verschlüsselung eingestellt werden.

- Öffnen der Tür – mittels Rückruf.

- Zeitprofil – ermöglicht der Telefonnummer ein Zeitprofil zuzuordnen und somit ihre Gültigkeit zu steuern. Ist das Profil inaktiv, wird die Telefonnummer nicht verwendet und die nachfolgende Telefonnummer wird gewählt, wenn sie festgelegt ist.

- 2N IP Eye Adresse – stellt die Adresse des Computers ein, der mittels einer speziellen UDP-Nachricht über den laufenden Anruf an die Telefonnummer des Nutzers informiert wird. Diese Nachricht nutzt die Applikation 2N IP Eye für das Abrufen des Anzeigens des Fensters mit dem Bild aus der Kamera, dessen Nutzung für die Nutzer vorteilhaft ist, die kein Videotelefon mit Display zu Verfügung haben. Die Adresse des Computers wird in der Form eingegeben: Domain[:port1][:port2], z.B.: computer.ihrefirma.cz oder 192.168.22.111. Die Parameter port1 und port2 sind optional und sie werden dann verwendet, wenn auf dem Weg zwischen dem Computer und dem Interkom die Übersetzung der Adressen (NAT) ist und man muss die Ports im Einklang mit dem Router oder mit einer anderen NAT realisierenden Anlage einstellen. Der Parameter port1 (mit dem Ausgangswert 8003) gibt den Zielport für die UDP-Nachrichten an, die der Applikation 2N IP Eye gesendet werden. Der Parameter port2 (mit dem Ausgangswert 80) gibt den Zielort für die HTTP-Kommunikation der Applikation 2N IP Eye mit dem Interkom an.

Anmerkung

- Die Funktion "Adresse IP Eye" ist nur bei ausgewählten Modellen der Interkoms 2N IP verfügbar (siehe Kapitel Modell-und Lizenzenaufstellung).

- Wenn für die Anlage die Funktionen Enhanced Integration nicht lizenziert sind, kann man die Schlösser nur beim laufenden Anruf bedienen. Wenn ein Anruf mit einem Nutzer stattfindet, bei dem die Adresse 2N IP Eye ausgefüllt ist, ist für das Öffnen des Schlosses keine Lizenz erforderlich.

Tipp

- Video Tutorial: SW application for IP intercoms – 2N IP Eye

In der Gruppe mit nachfolgender Nummer anrufen – ermöglicht die Funktion des Gruppenanrufes, d.h. das Anrufen von mehreren Telefonnummern gleichzeitig einzustellen. Man kann die ersten zwei Nummern, die letzten zwei Nummern oder alle drei Nummern gleichzeitig anrufen. Nach der Annahme eines der Anrufe werden alle anderen Anrufe automatisch beendet.

- In der Gruppe mit einem Vertreter anrufen – ermöglicht die Funktion des Gruppenanrufes, d.h. das Anrufen von mehreren Telefonnummern gleichzeitig einzustellen. Man kann die ersten zwei Nummern, die letzten zwei Nummern oder alle drei Nummern gleichzeitig anrufen.. Nach Annahme eines der Anrufe werden die übrigen Anrufe automatisch beendet. Die Gesamtzahl der gleichzeitig angerufenen Nummern ist 16, wozu bei gleichzeitig benutzten Gruppenanruf und Einstellung mehreren Nummern auf einer Schnellwahltaste kommen kann.

- Vertreter bei Unerreichbarkeit – ermöglicht den Nutzer zu wählen, auf den im Fall der Unerreichbarkeit des jeweiligen Nutzers die Verbindung umgeleitet wird. Wählen Sie den Nutzer mittels der Taste Finden. Die Gesamtzahl der gleichzeitig angerufenen Nummern ist 16, wozu bei gleichzeitig benutzten Gruppenanruf und Einstellung mehreren Nummern auf einer Schnellwahltaste kommen kann.

Anmerkung

- Die Funktion "Vertreter bei Unerreichbarkeit" ist nur bei ausgewählten Modellen der Interkoms 2N IP verfügbar ( (siehe Kapitel Modell-und Lizenzenaufstellung).

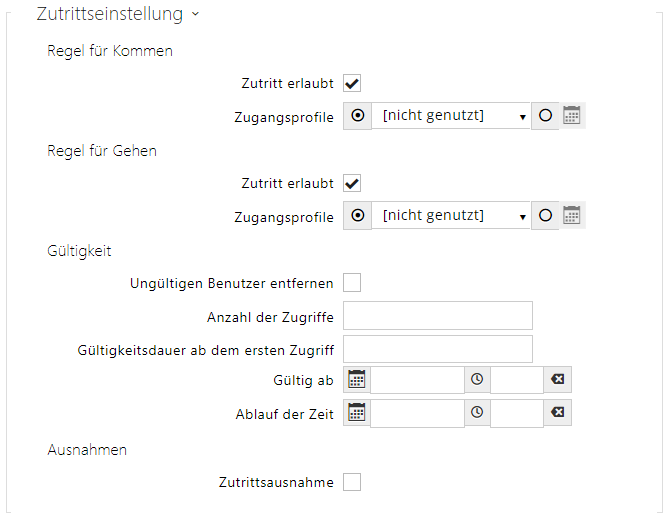

- Regel für das Kommen

- Zutritt erlaubt – erlaubt die Authentifizierung in diesem Zutrittspunkt.

- Zutrittsprofile – bietet die Auswahl aus vordefinierten Profilen aus dem Verzeichnis / Zeitprofile oder die manuelle Einstellung des Profils direkt für dieses Element an.

- Regel für Gehen

- Zutritt erlaubt – erlaubt die Authentifizierung in diesem Zutrittspunkt.

- Zutrittsprofile – bietet die Auswahl aus vordefinierten Profilen aus dem Verzeichnis / Zeitprofile oder die manuelle Einstellung des Profils direkt für dieses Element an.

Gültigkeit

Gültigkeit ab – ermöglicht den Gültigkeitsanfang des eingestellten Zutrittes einzustellen. Lassen Sie das Feld leer, damit der Start nicht eingeschränkt ist. Das Gültig ab muss dem Gültig bis vorausgehen.

Ablauf der Zeit – ermöglicht das Gültigkeitsende des eingestellten Zutrittes einzustellen. Lassen Sie das Feld leer, damit das Ende nicht eingeschränkt ist. Gültig bis muss nach Gültig ab liegen.

Zutrittsausnahme – Ermöglichen Sie diesem Benutzer, die Regeln für den Zugriffsblock und die Anti-Passback-Regeln zu umgehen.

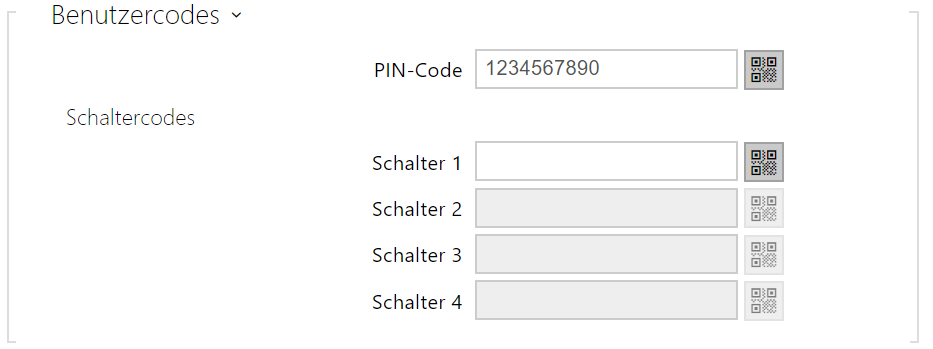

- PIN-Code – ermöglicht den persönlichen nummerischen Zutrittscode des Nutzers einzustellen. Der Code muss mindestens zwei Zeichen enthalten.

- – generiert ein QR-Code-Bild. Codes mit weniger als 4 Stellen können aus Sicherheitsgründen nicht durch das Lesen des QR-Codes eingegeben werden. Die Codes dürfen nur Ziffern enthalten. Wenn eine Authentifizierung mit einem hexadezimalen QR-Code erforderlich ist, muss dieser Code vor der Eingabe in ein dezimales Format umgewandelt werden.

Schalter 1–4 – ermöglicht den persönlichen Code des Nutzers für das Einschalten des Schalters einzustellen. Der Code darf bis 16 Zeichen lang sein und darf nur die Ziffern 0–9 enthalten. Der Code muss mindestens zwei Zeichen für die Türentriegelung von der Interkomtastatur und mindestens ein Zeichen für die Türentriegelung mit DTMF vom Telefon enthalten.

- – generiert ein QR-Code-Bild. Codes mit weniger als 4 Stellen können aus Sicherheitsgründen nicht durch das Lesen des QR-Codes eingegeben werden. Die Codes dürfen nur Ziffern enthalten. Wenn eine Authentifizierung mit einem hexadezimalen QR-Code erforderlich ist, muss dieser Code vor der Eingabe in ein dezimales Format umgewandelt werden.

- RFID Karten-ID – ermöglicht die ID der Zutrittskarte des Nutzers einzustellen. Jedem Benutzer können max. zwei Zugangskarten zugewiesen werden. 6–32 Zeichen, wobei 0–9, A–F möglich ist. ID der Zutrittskarte ist eine Sequenz von 6–32 Zeichen, 0–9, A–F. Nach dem Anlegen der gültigen Karte an den Leser kommt es zum Einschalten des Schalters, der mit dem jeweiligen Kartenleser assoziiert ist. Falls der Modus der doppelten Authentifizierung gewählt ist, wird der Schalter durch den eingegeben nummerischen Code aktiviert.

- ID der virtuellen Karte – ermöglicht die ID der virtuellen Zutrittskarte des Nutzers einzustellen. Jeder Nutzer kann gerade eine virtuelle Karte zugeordnet haben. Die ID der virtuellen Karte ist die Sequenz von 6–32 Zeichen aus der Menge 0–9, A–F. Die Nummer der virtuellen Karte wird zur Identifizierung des Nutzers in Anlagen verwendet, die über eine Wiegand-Schnittstelle angeschlossen sind. Für die Identifizierung des Nutzers wird die ID der virtuellen Karte auf Bluetooth oder auf biometrischem Scanner zur Wiegand-Schnittstelle gesendet, wenn in der Konfiguration (Türen / Regeln für Kommen / Fortgeschrittene Einstellung) das Absenden der Identifikatoren auf Wiegand eingestellt ist.

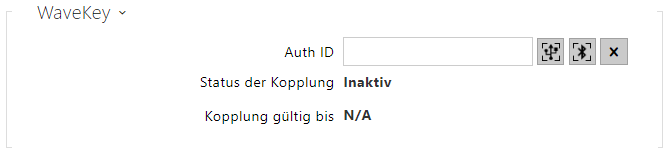

- Auth ID – einzigartige WaveKey-ID für den Zugriffskontrolle. Während des Pairing-Vorgangs wird sie auf dem mobilen Gerät gespeichert. Die Authentifizierungs-ID besteht aus 32 hexadezimalen Zeichen.

- Status der Kopplung – der aktuelle Kopplungsstatus (Ist nicht aktiv, Warten auf Kopplung, PIN-Gültigkeit abgelaufen oder Gekoppelt).

- Kopplung gültig bis – Datum und Uhrzeit des Gültigkeitsendes der generierten Autorisierung-PIN.

- Über USB-Leser kopplen

- über diese Anlage kopplen

- Auth-ID löschen

Kopplen mittels Bluetooth-Modul im Interkom

Das Vorgehen für die Kopplung eines Mobiltelefons mit dem Nutzer ist folgendes:

- Die Kopplung wird beim ausgesuchten Nutzerkonto mit dem Drücken der Taste

bei der Position Auth-ID gestartet. - Es erscheint ein Dialogfenster mit dem PIN-Code.

- In der Applikation 2N Mobile Key den jeweiligen Leser aussuchen und die Taste Start Pairing drücken.

- In das Feld für den Eingang den Code aus Punkt 2 eingeben.

- Die Kopplung ist beendet.

Ausführliche Informationen zu den Leistungseinstellungen 2N Mobile Key befinden sich im Kapitel 5.4.5 Mobile Key.

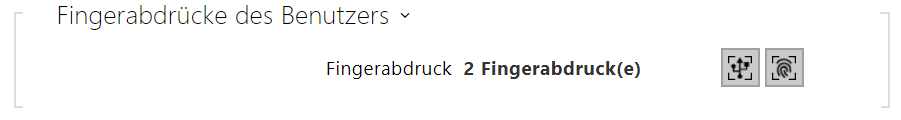

- Fingerabdrücke – zeigt die Zahl der eingestellten Fingerabdrücke an, man kann bis zu 2 verschiedene Fingerabdrücke einstellen. Dieser Abschnitt wird nur in der Anwesenheit des Moduls des Biometrischen Scanners angezeigt.

- Einscannen des Fingers über USB-Leser

- das Modul des Fingerabdruckscanners einlesen

Hinweis

- Die Kapazität der Benutzer-Fingerabdrücke ist auf max. 2000 pro Gerät begrenzt

Ein detailliertes Verfahren zum Hochladen der Fingerabdrücke des Benutzers finden Sie in Unterkapitel 5.2.1.1 Anweisungen für das Einstellen der Nutzerfingerabdrücke.

Wenn die Funktion aktiviert ist, wird das Ereignis nach Erhalt einer gültigen HTTP-Anfrage im Verlauf unter dem Ereignis LicensePlateRecognized aufgezeichnet.

Wenn ein Bild als Teil der HTTP-Anfrage gesendet wird (z. B. ein Abschnitt des Fotos oder das gesamte Foto der Szene bei der Kennzeichenerkennung), wird es gespeichert. Die letzten fünf Fotos werden im Gerätespeicher gespeichert, der über eine an api/lpr/image gesendete HTTP-Anfrage vom Gerät gelesen werden kann und im 2N Access Commander System verfügbar ist.

Für eine korrekte Funktion ist es ratsam, dass jedes Kennzeichen genau einem Eintrag im Verzeichnis zugeordnet ist.Bei mehreren Eintragungen eines Kennzeichens ist es nicht möglich, einen Eintrag in dem Verzeichnis, in dem die Kennzeichen konfiguriert sind, eindeutig zuzuweisen (der erste Eintrag, für den das angegebene Kennzeichen konfiguriert ist, wird ausgewählt und seine Zutrittsregeln werden angewendet).

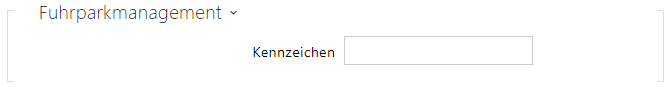

- Kennzeichen – setzt die Fahrzeugkennzeichen des angegebenen Eintrags im Verzeichnis. Einem durch Kommas getrennten Eintrag können mehrere Kennzeichen zugewiesen werden (maximal 20). Die eingegebenen Kennzeichen werden verwendet, um Kennzeichen anhand des Bildes der externen Kamera zu erkennen (weitere Informationen finden Sie im Interoperabilitätshandbuch). Ein Kennzeichen kann maximal 10 Zeichen enthalten. Die Länge der angegebenen Zeichenfolge ist auf 255 Zeichen begrenzt.

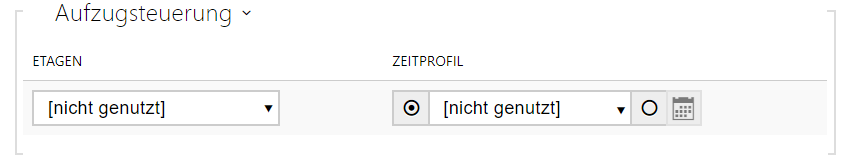

- Etagen – Auswahl der für den Benutzer zugänglichen Etagen.

- Zeitprofil – bietet die Auswahl eines oder mehrerer Zeitprofile gleichzeitig an, die angewendet werden. Die Einstellung der Zeitprofile selbst ist in der Sektion Telefonbuch / Zeitprofile möglich.

- mit der Markierung wird die Auswahl von den vordefinierten Profile oder manuelle Einstellung des Zeitprofils für das jeweilige Element eingestellt.

- mit der Markierung wird das Zeitprofil direkt für das jeweilige Element eingestellt.