5.5.5 Certificats

Certains services réseau des unités de contrôle d’accès 2N utilisent le protocole TLS (Transaction Layer Security) pour la communication avec d'autres périphériques LAN afin d'empêcher des tiers de surveiller et / ou de modifier le contenu de la communication. Une authentification unilatérale ou bilatérale basée sur des certificats et des clés privées est nécessaire pour établir des connexions via TLS.

Les services suivants utilisent le protocole TLS :

- Serveur Web (HTTPS)

- E-mail (SMTP)

- 802.1x (EAP-TLS)

- SIPs

L’unité de contrôle d’accès 2N ermettent simultanément de télécharger des ensembles de certificats d’autorités de certification, aux fins de vérification de l’identité de l’équipement avec lequel l’appareil communique, et de télécharger des certificats personnels et des clés privées, servant au cryptage de la communication.

L'un des trois ensembles de certificats disponibles peut être affecté à chaque service requérant un certificat. Référez vous aux sous sections Serveur Web, E-mail et Streaming. Les certificats peuvent être partagés par ces services.

L’unité de contrôle d’accès 2N:

- accepte les formats de certificat DER (ASN1) et PEM.

- prend en charge le cryptage AES, DES et 3DES.

- prend en charge les algorithmes :

- RSA jusqu’à une taille de clé de 2048 bits pour les certificats téléchargés par l’utilisateur ; en interne jusqu’à une taille de clé 4096 bits (lors de la connexion - certificats intermédiaires et homologues)

- Courbes elliptiques

Observation

- Les certificats CA doivent utiliser le format X.509 v3.

Lors de la première mise sous tension, l'unité de contrôle d’accès 2N génère automatiquement le certificat et la clé privée auto-signés pour le Serveur Web et les services de messagerie, sans vous obliger à charger un certificat et une clé privée.

Note

Si vous utilisez le certificat auto-signé pour le chiffrement du serveur Web de l'unité - communication entre navigateurs, la communication est sécurisée, mais le navigateur vous avertit qu'il est incapable de vérifier la validité du certificat de l'unité de contrôle d'accès 2N.

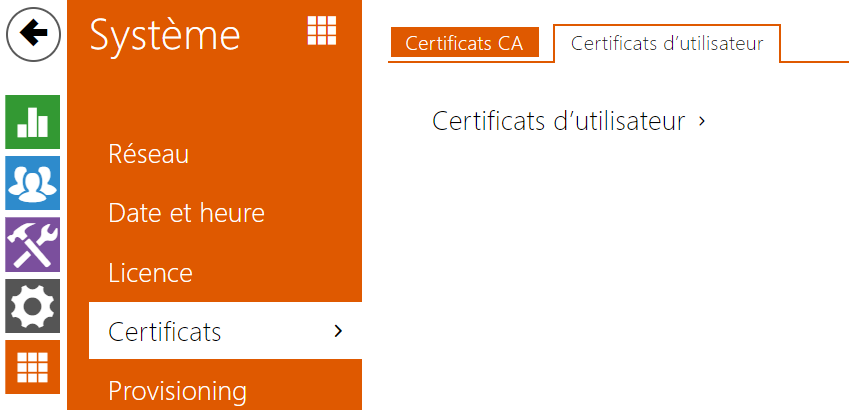

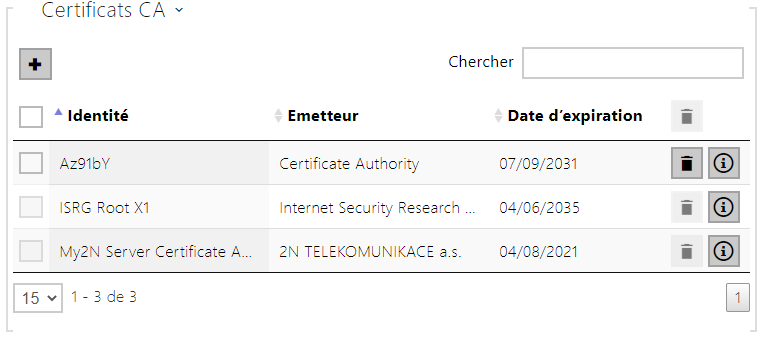

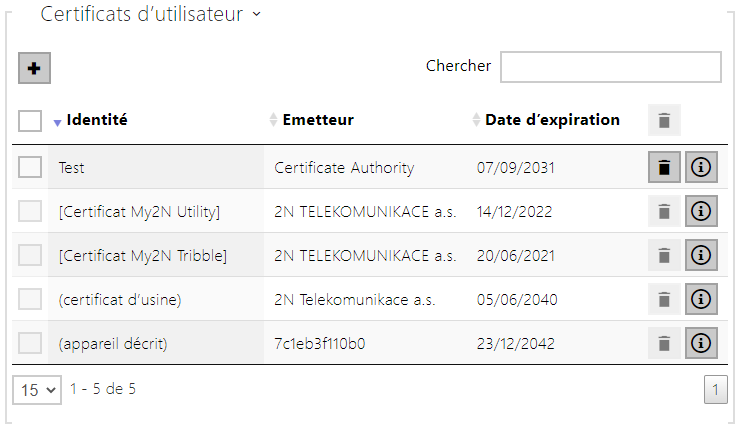

L’aperçu actuel des certificats téléchargés des autorités de certification et des certificats personnels est affiché dans deux onglets :

Observation

- Après la mise à jour du micrologiciel ou un redémarrage, l’équipement remplace le certificat Self signed par un nouveau. Il faut comparer et vérifier que le certificat affiché sur l’équipement est identique à celui du site Internet.

Observation

- Pour les certificats basés sur des courbes elliptiques, utilisez uniquement les courbes secp256r1 (ou prime256v1, également appelée NIST P-256) et secp384r1 (ou NIST P-384).