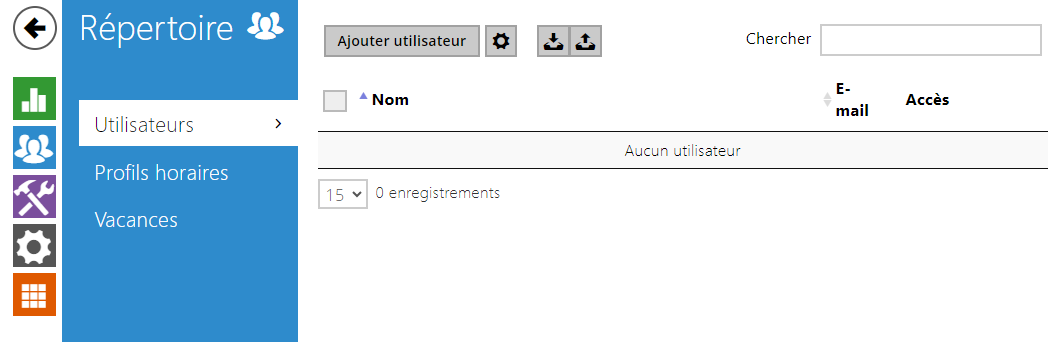

5.2.1 Utilisateurs

La liste d'Utilisateurs contient jusqu'à 10 000 utilisateurs - typiquement chaque utilisateur se voit assigner une position. Elle regroupe les utilisateurs à qui l'on a attribué une carte RFID, un code d'accès...etc.

Si un lecteur de carte externe est connecté à l´appareil via l'interface Wiegand, l'ID de la carte est réduit à 6 ou 8 caractères pour la transmission (variable selon les paramètres de transmission). Si vous appliquez une carte sur le lecteur, vous recevrez un identifiant complet, qui est généralement plus long (8 caractères ou plus). Les 6 ou 8 derniers caractères sont toutefois identiques. Ceci est utile pour comparer les identifiants de carte avec la base de données de l´appareil : si les identifiants à comparer ont des longueurs différentes, ils sont comparés à partir de la fin et la correspondance doit être trouvée à partir de 6 caractères au moins. S'ils ont des longueurs identiques, tous les caractères sont comparés. Cela garantit la compatibilité mutuelle des lecteurs internes et externes.

Toutes les cartes badgées sur le lecteur ou via l'interface Wiegand sont enregistrées. Reportez-vous au menu Etat > Registre d'accès pour retrouver les 10 dernières cartes badgées qui comprend l'ID, le type de carte, l'heure de passage de la carte et d'autres informations si nécessaire. Sur les petites installations, vous pouvez entrer les cartes directement sur le lecteur et les retrouver dans le registre d'accès. Double-cliquez pour sélectionner l'ID de la carte et appuyez sur CTRL + C. Maintenant que vous avez copié l'ID de la carte, vous pouvez le coller avec CTRL + V dans n'importe quel champ de configuration de l´appareil.

Une fois que la carte a été lue par le lecteur, elle est comparée à la base de données de l´appareil. Si l'ID de la carte correspond à l'une des cartes de la base de données, l'action appropriée sera exécutée : activation de l'interrupteur (déverrouillage de la porte, etc.). Pour modifier le numéro de l'interrupteur à activer, utilisez le paramètre Interrupteur dans le menu Hardware > Lecteur de carte ou le paramètre Interrupteur dans le menu Hardware > Module Lecteur de carte.

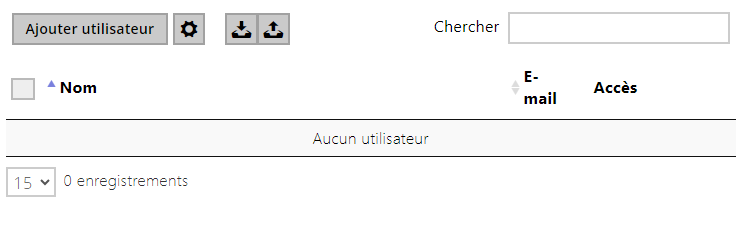

La fonction Recherche dans la liste des utilisateurs fonctionne en texte intégral par noms d'utilisateur et adresses électroniques. Elle recherchera toute correspondance dans le répertoire. Un nouvel Utilisateur est ajouté à l'aide du bouton situé au-dessus du tableau. Cliquez sur our accéder à la page d'un utilisateur. Cliquez sur pour modifier l'affichage des colonnes. L'affichage par défaut propose : le nom de l'utilisateur, son adresse email et le type d'identifiant d'accès qui lui est attribué. Appuyez surpour retirer un utilisateur de la liste et supprimer ses informations. Les icones vous indiquent les types d'identifiant d'accès attribués à l'utilisateur.

Vous pouvez exporter/importer un fichier CSV contenant une liste d'utilisateurs depuis/vers l’appareil à l'aide de l'icône /. Si le répertoire est vide, un fichier avec l'en-tête uniquement (en anglais) est exporté et peut servir de modèle pour l'importation d'utilisateurs. Si un fichier vide contenant uniquement l'en-tête est importé et que l'option Remplacer le répertoire est sélectionnée, le répertoire entier est supprimé. L'importation vous permet de télécharger jusqu'à 10 000 utilisateurs, en fonction du type d'appareil.

Observation

Les utilisateurs spéciaux, par exemple ceux créés par le service My2N ou le système 2N Access Commander, ne font pas partie de l’exportation du carnet d’adresses.

- Lors de l'édition d'un fichier CSV à l'aide de Microsoft Excel, il faut enregistrer le fichier au format CSV UTF-8 (avec des séparateurs).

Les informations des fiches utilisateurs sont les suivantes :

- Nom – paramètre obligatoire pour identifier un utilisateur.

- E-mail – l'adresse électronique de l'utilisateur, utilisée pour l'envoi d'informations par courrier électronique, par exemple sur l'accès de l'utilisateur à l'objet ou sur l'utilisation de 2N Automation. Vous pouvez entrer plusieurs adresses électroniques séparées par des virgules des point-virgules.

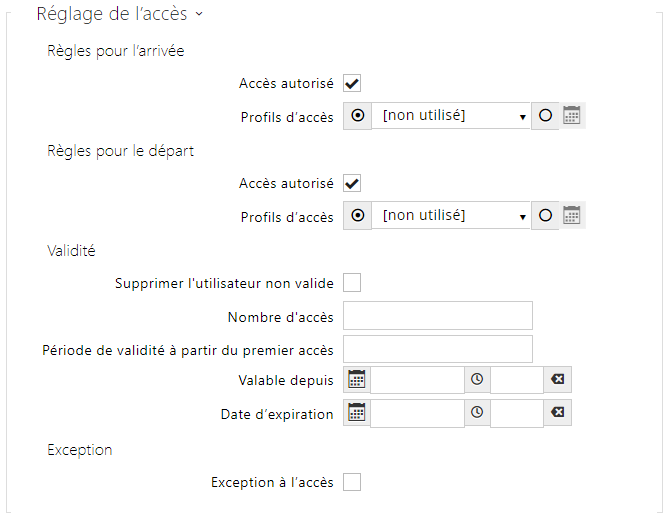

- Règles pour l’arrivée

- Accès autorisé – il autorise l’authentification à ce point d’accès.

- Profils d’accès – sélectionnez l'un des profils prédéfinis dans la section Répertoire > Profils horaires ou bien définissez le profil temporel manuellement.

- Règles pour le départ

- Accès autorisé – il autorise l’authentification à ce point d’accès.

- Profils d’accès – sélectionnez l'un des profils prédéfinis dans la section Répertoire > Profils horaires ou bien définissez le profil temporel manuellement.

- Validité

- Période de validité à partir du premier accès – définissez le temps pendant lequel l'utilisateur sera valide à partir de sa première autorisation réussie. Laissez vide pour aucune période de validité relative. La validité relative peut raccourcir la période de validité mais ne la prolongera jamais. Le temps est réglé au format HH:MM, par exemple, 06:09.

- Valable depuis – paramétrez la date et l'heure du début de validité. Laissez vide pour que le début ne soit pas restreint. Le Valid From doit précéder le Valid To.

- Date d’expiration – paramétrez la date et l'heure de fin de validité. Laissez vide pour que la fin ne soit pas restreinte. Valide jusqu'au doit être après Valide depuis.

- Exception à l’accès – autorisez cet utilisateur à contourner les règles de blocage d'accès et anti-retour.

- Code PIN – définissez le numéro d'identification personnel de l'utilisateur. Le code doit contenir au moins deux caractères.

- génère une image du code QR. Pour des raisons de sécurité, les codes contenant moins de 4 chiffres ne peuvent pas être saisis en scannant le code QR. Les codes ne doivent contenir que des chiffres. Si l'authentification est requise à l'aide d'un code QR hexadécimal, ce code doit être converti au format décimal avant d'être saisi.

- Interrupteur – définissez un code d'activation de commutateur d'utilisateur privé : usqu'à 16 caractères, chiffres compris entre 0 et 9 uniquement. Le code doit contenir au moins deux caractères pour déverrouiller la porte en utilisant le clavier de l'appareil et au moins un caractère pour déverrouiller la porte en utilisant DTMF du téléphone.

- génère une image du code QR. Pour des raisons de sécurité, les codes contenant moins de 4 chiffres ne peuvent pas être saisis en scannant le code QR. Les codes ne doivent contenir que des chiffres. Si l'authentification est requise à l'aide d'un code QR hexadécimal, ce code doit être converti au format décimal avant d'être saisi.

- Identifiant de la carte – il vous permet de définir l'ID des carte d’accès de l’utilisateur. Chaque utilisateur peut se voir assigner jusqu'à deux cartes d'accès. L'ID de la carte d’accès est une séquence de 6–32 caractères comprise entre 0–9, A–F. Lorsqu'une carte valide est badgée sur le lecteur, l'interrupteur associé au lecteur de carte est activé. Si le mode Double authentification est activé, l'interrupteur ne peut être activé qu’en utilisant à la fois une carte et une seconde méthode (Empreinte Digital, Code numérique ou Clé d'accès Bluetooth).

- Identifiant de la carte virtuelle – il vous permet de définir l'ID de la carte d’accès virtuelle de l’utilisateur. Chaque utilisateur peut avoir une seule carte virtuelle attribuée. Il s'agit d'une séquence de 6–32 caractères comprise entre 0–9, A–F. Après l'identification de l'utilisateur, l'ID de la carte virtuelle sur le lecteur Bluetooth ou biométrique est envoyé à l'interface Wiegand si la configuration (Services > Contrôle de l’accès) est réglée pour envoyer les ID à Wiegand.

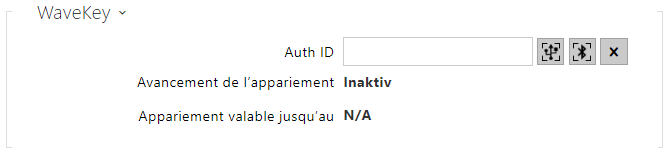

- Auth ID – identifiant unique WaveKey pour le contrôle d'accès. Il est enregistré sur le périphérique mobile lors du processus de couplage. L'ID d'authentification se compose de 32 caractères hexadécimaux.

- Avancement de l’appariement – état actuel du jumelage (Inactif, En attente de jumelage, PIN expiré ou Jumelage effectué).

- Appariement valable jusqu’au – date et heure de la fin de la validité du code confidentiel d’autorisation généré.

- jumelage via Lecteur USB

- jumelage via l'appareil

- effacer l'ID

Jumelage via le module Bluetooth de l'Appareil

Pour jumeler le Smartphone d'un utilisateur :

- Cliquez sur pour démarrer le jumelage de l'utilisateur.

- Une fenêtre de dialogue avec le code PIN va s'afficher.

- électionnez le lecteur depuis l'application 2N Mobile Key et appuyez le bouton pour démarrer le jumelage.

- Rentrez le code généré.

- Le jumelage est terminé.

- Empreintes digitales – affiche le nombre d'empreintes digitales définies ; Vous pouvez définir jusqu'à 2 empreintes digitales différentes par utilisateur. Cette section ne s'affiche que si le module lecteur biométrique est disponible.

- enrôlement via lecteur USB

- enrôlement via le lecteur biométrique

Observation

- La capacité du lecteur biométrique est de 2000 empreintes par lecteur.

Une procédure détaillée relative à la façon de charger les empreintes digitales des utilisateurs est décrite dans le sous-chapitre 5.2.1.1 Pokyny pro nastavení uživatelských otisků prstů.

Si la fonction est activée, une fois réceptionnée une requête HTTP valide, l’événement sera enregistré dans l’historique sous l’événement LicensePlateRecognized.

L’image envoyée dans le cadre d’une requête HTTP (par ex. une partie de la photo ou la photo entière de la scène lors de la détection de la plaque d’immatriculation) sera enregistrée. Les cinq dernières photos sont stockées dans la mémoire de l’équipement, qui peut être lue à partir de l’équipement à l’aide d’une requête HTTP envoyée à api/lpr/image et sont disponibles dans le système 2N Access Commander.

Pour un fonctionnement adéquat, il est conseillé que chaque plaque d’immatriculation soit affectée à une seule entrée dans le répertoire. En cas de plaques d’immatriculation multiples, il n’est pas possible d’attribuer catégoriquement une entrée dans le répertoire qui a la plaque d’immatriculation configurée (la première entrée correspondant à la plaque d’immatriculation donnée configurée est sélectionnée et ses règles d’accès sont mises en œuvre).

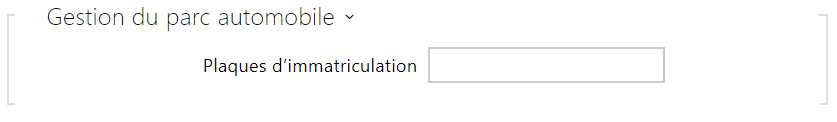

- Plaques d’immatriculation – définit les immatriculations des véhicules de l’enregistrement donné dans le répertoire. Il est possible d’attribuer plusieurs immatriculations séparées par des virgules (20 maximum) dans un enregistrement. Les immatriculations saisies sont utilisées pour la fonction de reconnaissance des plaques d’immatriculation à partir de l’image de la caméra externe (pour de plus amples informations, voir le manuel d’interopérabilité). Une immatriculation peut comporter 10 caractères au maximum. La longueur de la chaîne spécifiée est limitée à 255 caractères.

- Plaques d’immatriculation – définit les immatriculations des véhicules de l’enregistrement donné dans le répertoire. Il est possible d’attribuer plusieurs immatriculations séparées par des virgules (20 maximum) dans un enregistrement. Les immatriculations saisies sont utilisées pour la fonction de reconnaissance des plaques d’immatriculation à partir de l’image de la caméra externe (pour de plus amples informations, voir le manuel d’interopérabilité). Une immatriculation peut comporter 10 caractères au maximum. La longueur de la chaîne spécifiée est limitée à 255 caractères.

- Étages – sélectionnez les étages accessibles par l'utilisateur dans le cas d'un Contrôle d'accès dans l'ascenseur.

- Profil horaire – sélectionnez un ou plusieurs profils horaires à appliquer. Définissez les profils horaires dans la section Répertoire > Profils horaires.

- marquer la sélection à partir des profils prédéfinis ou du réglage manuel d'un profil temporel.

- paramétrez un profil horaire.